一年前,一切都变了,大多数人的生活完全转移到了互联网上。事实上,不仅人们的生活和工作方式发生了变化,而且 *** 攻击者使用 *** 攻击的 *** 和策略也发生了变化。

从目前的发展趋势来看,还有很长的路要走很长的路要走,一些变化,如远程工作,似乎总是存在,新的 *** 威胁也是如此。

近日,卡巴斯基专家回顾了威胁格局自大流行以来是如何演变的,以及未来几年用户的安全防御意味着什么。

从有针对性的攻击到利用所有与新冠肺炎相关的主题、垃圾邮件和 *** 钓鱼的更大趋势

*** 钓鱼仍然是最有效的攻击类型之一,因为它利用用户的情绪,尤其是他们的恐惧和焦虑。随着前两者的普及, *** 钓鱼攻击被证明是 *** 攻击者非常有利可图的攻击媒介。

20202000年,攻击者发起了各种骗局,从广告、口罩供不应求到 *** 特殊退款,从各个角度利用了新冠肺炎疫情的主题。

在上述钓鱼邮件中,可以看到伪造的口罩购买登录页面,提示用户输入其付款详细信息

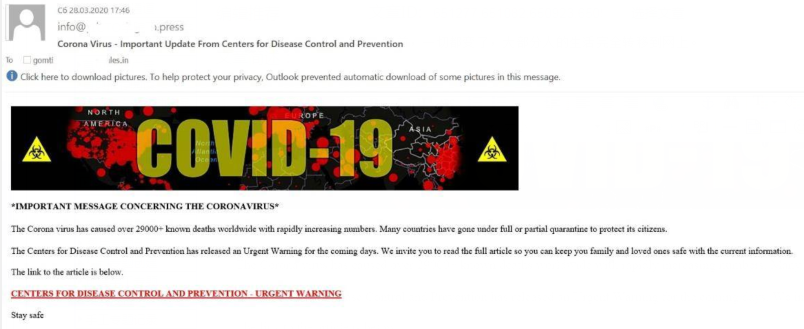

攻击者经常模仿疾病预防控制中心和世界卫生组织等流行病界的主要权威人物,以新冠肺炎疫情为主题发送一些电子邮件,增加用户点击恶意链接的机会。一旦点击,用户最终可能会被各种木马(各种恶意文件允许 *** 攻击者进行所有操作,如从删除和阻止数据到破坏计算机性能)和蠕虫(具有一定功能的文件)攻击。之后攻击者会在计算机上下载一系列恶意程序,窃取受害者设备上的隐私数据,甚至进行勒索攻击。当然,在其他攻击场景中,比如涉及口罩广告的情况,主要目标是窃取金钱或者收集用户信息。

一封来自疾控中心的电子邮件声称有关新冠肺炎疫情的紧急更新

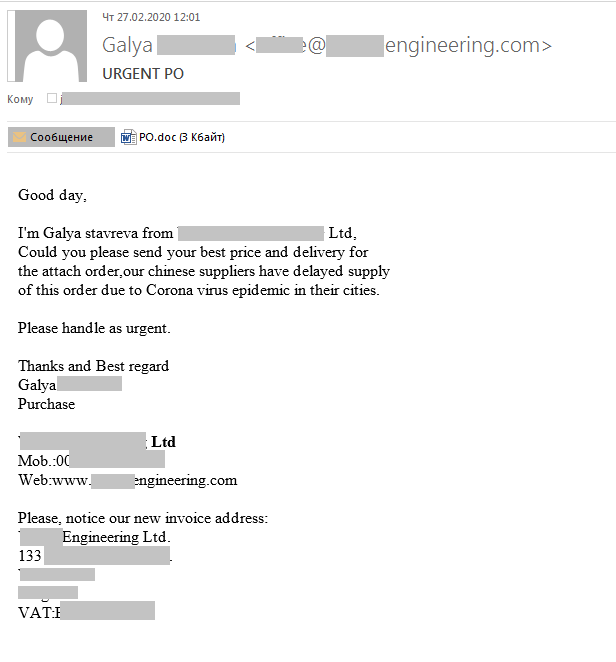

令人惊讶的是,最常用的主题之一是“延迟交货”。攻击者发起攻击的手段通常是发送各种伪造的商业订单。攻击者利用新冠肺炎疫情期间物流的不确定性,引诱用户点击信息下载恶意程序。他们会发电子邮件,声称由于新冠肺炎疫情,交货时间需要延迟。为了重新分发,用户必须重新提交新的交货信息才能重新邮寄。但点击附件后,用户下载各种恶意程序和木马。

一封 *** 钓鱼电子邮件声称快递被推迟,包括恶意附件

事实上,2020年,快递服务已成为 *** 钓鱼的重灾区。

远程工作是 *** 攻击兴起的重要原因

很少有公司有时间采取适当的安全措施,因为很少有公司有时间采取适当的安全措施。因此,随着员工开始从个人设备和不安全的 *** 登录公司资源,许多公司变得容易受到攻击。最重要的攻击是针对RDP协议的暴力攻击,RDP该协议是微软的专有协议,允许用户访问Windows工作站或服务器。 目前,RDP该协议是公司使用的更流行的远程访问协议之一,使其成为攻击者的更爱。在暴力攻击中,攻击者通过尝试不同的组合来随机猜测RDP将用户名和密码连接起来,直到他们猜出正确的组合,从而获得访问机密公司资源的权利。

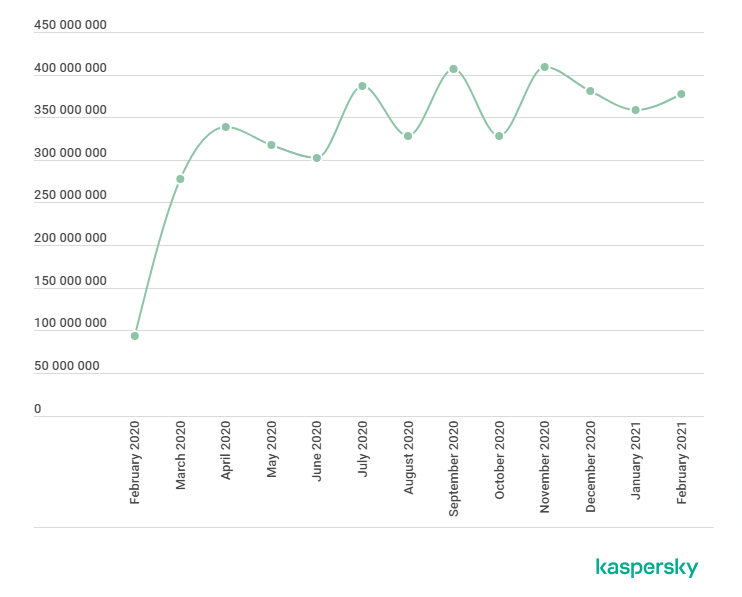

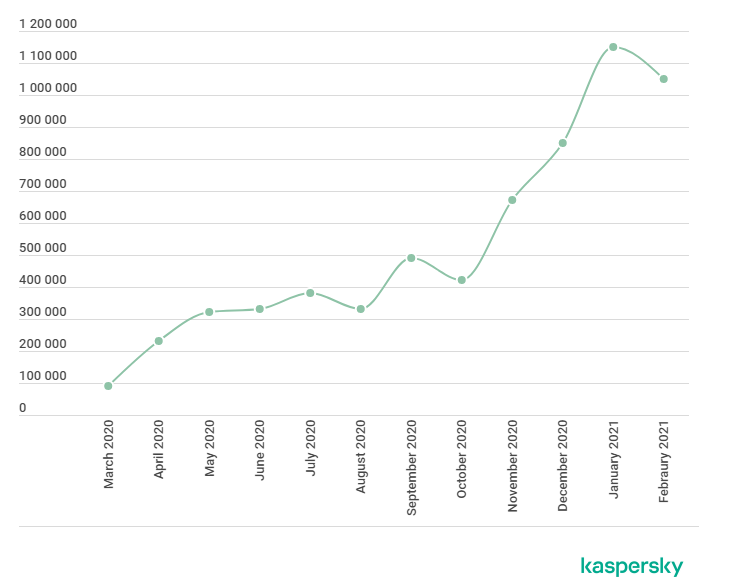

2020年春,全球范围内针对RDP暴力攻击协议的数量正在飙升。

针对RDP暴力攻击协议的次数

如图所示,一旦封城消息被宣布,暴力破解RDP攻击量会急剧增加——从2月份的9310万到3月份277.41亿起,增长197%。虽然随着新冠肺炎疫情的持续,攻击次数有所减少,但攻击次数并没有回到大流行病前的水平。事实上,在冬季宣布新的封城措施后,RDP攻击再次呈上升趋势。发生在2021年2月3.775与2020年初的9310万起相比,亿起暴力袭击简直是天上地下。

*** 社交平台也成为热门攻击目标

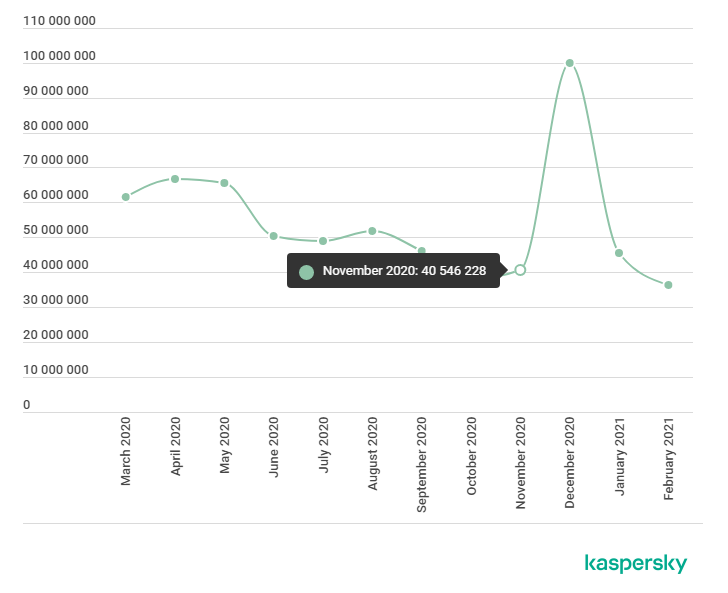

随着社交的物理隔绝,对 *** 社交的需求达到了前所未有的水平。从Facebook到Netflix再到YouTube,大公司被迫降低视频质量以满足需求。所有这些额外用户都意味着大量新的犯罪目标。截至2020年5月,卡巴斯基 *** 杀毒软件平均每天拦截攻击次数增加25%。事实上,2020年夏天 *** 攻击数量下降后,12月达到新高峰,当时世界大部分地区正面临第二波疫情。

20202021年3月至2021年2月被卡巴斯基 *** 杀毒软件拦截的 *** 攻击数量

用户大部分时间都花在虚拟会议和合作上,这就是为什么Zoom和Teams会议和聊天应用程序成为传播恶意程序的热门目标。

包括检查Zoom,Webex和MS Teams在流行会议和视频会议应用程序之后,卡巴斯基的研究人员注意到,越来越多的恶意文件以这些应用程序的名称传播。

流行会议应用(Webex,Zoom,MS Teams,HighFive,Lifesize,Join.me,Slack,Flock和Gotomeeting)为幌子传播的恶意文件数量

今年1月,研究人员检测到115万份此类文件,这是新冠肺炎疫情以来的更高数量。这些文件通常伪装成看似合法的应用程序安装程序进行攻击,通常通过以下方式传播:伪装成平台通知或特别优惠的 *** 钓鱼邮件或 *** 钓鱼网页,诱使用户下载。

总结

随着人们的生活变得越来越数字化,这种攻击趋势可能会继续下去。虽然新冠肺炎疫情可能已经进入最后阶段,但钓鱼攻击者仍然有新的话题可以使用,比如旅游或者分发疫苗。用户必须从怀疑的角度看待任何涉及新冠肺炎疫情的电子邮件或网站,这一点非常重要。更重要的是,最近的事件表明,攻击者非常擅长利用危机事件的话题。虽然这种流行趋势会消退,但肯定很有价值。

许多组织已经声明,即使没有疫情,他们也将继续使远程工作成为正常的工作模式。这意味着RDP安全保护毫无用处,企业需要重新评估RDP学习如何保护远程访问。

本文翻译自:https://securelist.com/covid-19-examining-the-threat-landscape-a-year-later/101154/如果转载,请注明原始地址。