随着越来越多的员工不再听从公司的命令,而是主动选择他们喜欢的技术IT完成工作的技术形成了所谓的“影子IT”,即未经组织批准在组织内使用IT系统和IT解决方案。

多年来,IT部门一直在关注影子IT和自携设备(BYOD)安全风险。令人担忧的是,这些未经授权的做法确实给企业系统带来了风险,引入了新的安全漏洞,扩大了攻击面。

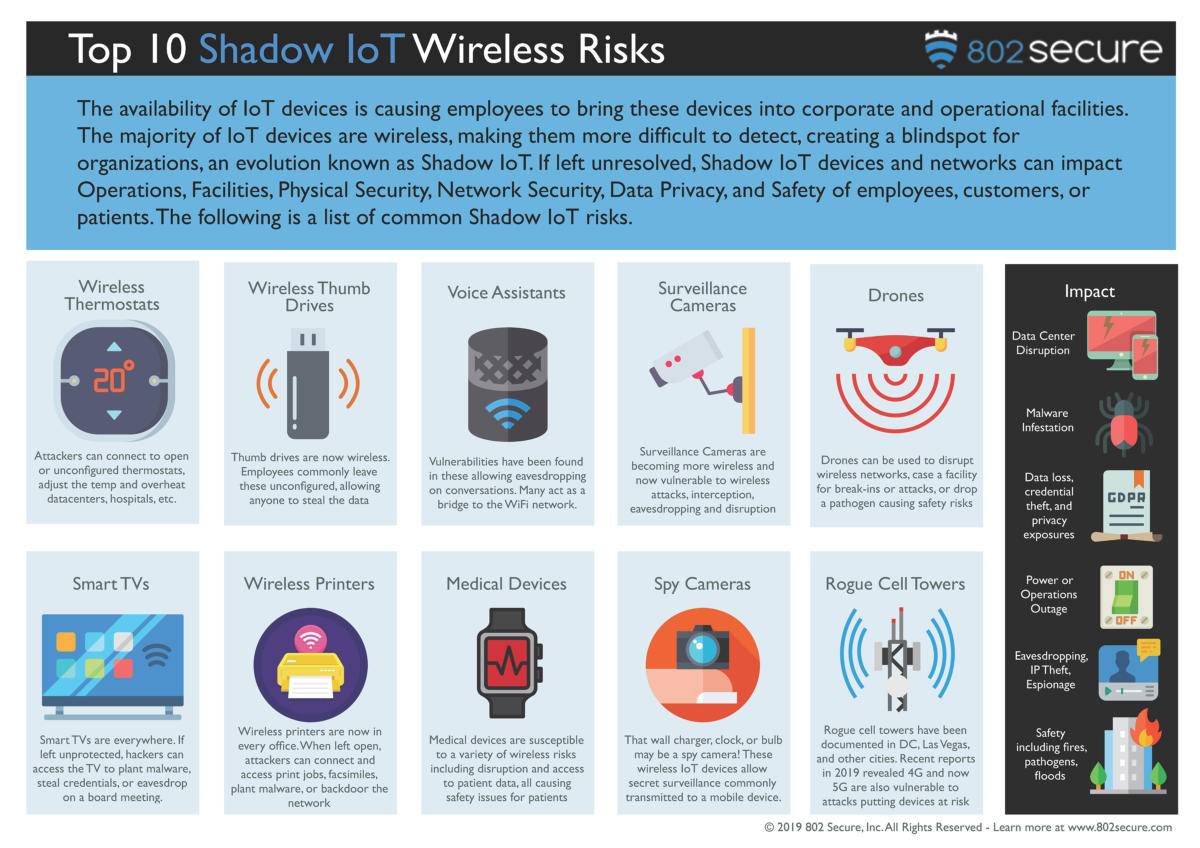

现在,一波未平一波又一波,又一波“影子”军团正在迅速崛起:阴影物联网。在物联网时代,世界比以往任何时候都更加互联,物联网的发展和变化也导致了设备连接的快速增长。ZK Research预计到2023年底,将有800亿个连接点,这无疑是企业IT它带来了许多新的安全风险。

何为“影子物联网(Shadow IoT)”

“影子物联网”指组织内部员工是否存在IT使用连接互联网(即物联网)的设备或传感器进行团队授权和认知。最突出的例子是自携式设备(BYOD)在策略提出之前,员工将个人智能手机或其他移动设备用于工作目的。802 Secure公司首席安全官(CSO)Mike Raggo表示,

多年来,员工一直习惯于将个人平板电脑和移动设备连接到企业 *** 。如今,越来越多的员工在工作中使用智能扬声器、无线拇指驱动器和其他物联网设备。一些部门甚至在会议室安装智能电视,或在办公室厨房使用支持物联网的设备,如智能微波炉和咖啡机。

此外,建筑设施通常通过工业物联网(IIoT)例如,由传感器升级Wi-Fi恒温器控制采暖通风和空调(HVAC)系统。越来越多的饮料机内置在办公场所通过Wi-Fi连接到互联网接受Apple Pay付款功能。当这些传感器在IT当人们在不知情或不授权的情况下连接到组织 *** 时,它们就成了“影子物联网”。

影子物联网有多普遍?

调研机构Gartner该公司表示,到2020年,将有204亿台物联网设备投入使用,高于2017年的84亿台。因此,影子物联网变得越来越普遍。根据802 Secure该公司于2018年发布的一份报告指出,2017年,100%的企业组织表示,他们在企业 *** 上发现了它“流氓”消费者级物联网设备;90%的组织表示,他们发现物联网或工业物联网无线 *** 与企业基础设施分离。

根据Infloblox该公司发布的影子设备报告指出,三分之一的美国、英国和德国企业连接了1000多个影子物联网设备。Infoblox公司的研究发现,企业 *** 上最常见的物联网设备包括:

- 例如,健身跟踪器Fitbits,占49%;

- 亚马逊等数字助理Alexa谷歌之家等,占47%;

- 46%的智能电视;

- 33%的智能厨房设备,如联网微波炉;

- 游戏控制台,例如Xbox或PlayStations,占30%。

计算机安全服务公司Ordr Inc.最新报告还发现,连接设备存在许多漏洞和风险。2019年6月-2020年6月之间,Ordr公司针对500多万非托管物联网和“医疗物联网”或IoMT设备总结分析,发布了《机器崛起:企业物联网采用及风险报告》,指出20%的企业在支付卡、虚拟局域网或VLAN违反合规行为。Ordr还发现零售物联网设备使用与平板电脑、打印机和物理安全设备相同的子网。更令人震惊的是,75%的部署存在VLAN在某些情况下, *** 甚至与许多违规行为有关USB读卡器与其它设备共享连接。

该报告还指出,医疗保健行业似乎是影子物联网问题最困扰的行业。Ordr发现医疗设备部署在与非医疗物联网设备相同的位置VLAN此外,绝大多数(95%)的医疗保健部署都在其环境中得到了激活Amazon Alexa和Echo由于这些语音助手可能会窃听记录医患对话记录,因此很可能违反设备和医院监控设备《HIPAA《隐私法》使医疗组织面临违法处罚。

当然,医疗保健行业并不是唯一一个在保护和管理物联网设备方面深受困扰的行业。ZK Research数据显示,61%的数据显示IT团队对于“你知道哪些设备连接到他们的 *** 吗?”这意味着没有信心或缺乏信心。这比几年前增加了51%,这表明安全和运营需要先进的解决方案来解决影子物联网问题。

影子物联网的风险是什么?

物联网设备通常是在没有固有的企业级安全控制的情况下构建的,习惯使用 *** 攻击分子可以通过互联网搜索轻松找到的默认ID设置密码,有时甚至没有IT被添加到组织的主要授权中Wi-Fi *** 中。因此,物联网传感器在组织 *** 上并不总是可见的。IT管理者无法控制或保护他们看不见的设备,这使得智能连接设备成为黑客和 *** 犯罪分子最容易成功的攻击目标。

Inflobox该公司的报告指出,脆弱的连接设备可以很容易地通过搜索引擎(例如,Shodan)在线搜索到和Internet连接的设备。即使在搜索简单术语时,Shodan公司还将提供横幅信息等可识别设备的详细信息HTTP、SSH、FTP和SNMP服务等。由于识别设备是访问设备的之一步,这相当于为低级犯罪分子在企业 *** 上轻松识别大量设备提供了一种简单的 *** ,然后犯罪分子可以攻击这些设备漏洞。

为什么大多数影子物联网设备都不安全?

Raggo指出几十年前,当个人电脑(PC)之一次发布时,其操作系统没有内置安全性。因此,保护个人电脑免受病毒和恶意软件攻击仍然是一场持续的斗争。

相比之下,iOS和Android移动操作系统的设计具有应用程序沙箱等集成安全性。虽然这并不意味着移动设备是绝对安全的,但它们通常比桌面和笔记本电脑安全得多。

Raggo表示:

由于物联网设备往往只专注于一个或两个任务,它们通常缺乏基本协议(如漏洞)WPA2 Wi-Fi)其他安全功能。其结果是,世界上有数十亿不安全的物联网设备IT在企业 *** 上使用不知情或不授权的人员。

Sophos公司首席研究科学家chester wisniewski表示:

*** 犯罪分子是否成功地将影子物联网设备作为攻击目标?

不幸的是,答案是肯定的。到目前为止,最著名的例子可能是2016年Mirai僵尸 *** 攻击,中,黑客入侵了不安全的物联网设备(如IP摄像头和家庭 *** 路由器等。),以建立一个庞大的僵尸 *** 大军。僵尸 *** 军团实施了破坏性的分布式拒绝服务(DDoS)比如美国东海岸大部分互联网无法访问的攻击。Mirai源代码也在互联网上共享,供黑客作为未来僵尸 *** 军队的建设。

根据Infoblox该公司的报告指出, *** 犯罪分子控制物联网设备还有其他漏洞。例如,2017年,维基解密公布了一个名字“哭泣天使”(Weeping Angel)该工具解释了 *** 商如何将三星智能电视转换为现场麦克风。《消费者报告》杂志还发现了主流品牌智能电视的漏洞,可以用来窃取数据,操纵电视播放恶心的视频,并安装不必要的应用程序。

根据Infoblox公司表示,除了不断扩大僵尸 *** 军队和进行DDoS除了攻击, *** 犯罪分子还可以使用不安全的物联网设备进行数据泄露和勒索软件攻击。

在迄今为止最奇怪的物联网攻击中,罪犯入侵了赌场大厅鱼缸中的智能温度计来访问其 *** 。一旦进入 *** ,攻击者就可以窃取赌场数据库的私人数据。

物联网 *** 攻击的未来潜力足以引起首席安全官(CSO)和其他IT安全专业人员的关注。想象一下,如果有人连接到不安全的人Wi-Fi将数据中心温度改为恒温器95℃,这可能会导致重要性IT设备损坏。例如,2012年, *** 犯罪分子入侵了州 *** 机构和制造商的恒温器,并改变了建筑物内部的温度。恒温器是一种专门用于互联网设备的搜索引擎Shodan发现的。

Wisniewski到目前为止,对于敏感或私人数据,物联网设备的使用并没有对任何特定企业产生巨大的负面影响。然而,当黑客发现如何使用物联网设备来赚取巨大的利润(如使用智能电视进行会议室间谍活动)时,影子物联网的安全风险将引起大家的注意。

缓解影子物联网安全风险的 ***

1. 规范用户正式添加物联网设备的过程

组织拥有影子IT影子物联网的原因通常是IT该部门拒绝了使用智能电视和其他设备的请求。在可能的情况下(例如,在请求发生后30分钟内)快速跟踪他们的批准,而不是直接禁止使用物联网设备帮助减少影子物联网的存在。

具体来说,IT该部门可以发布和分发审批流程,让用户填写一个简短的表格,让他们知道他们会回复多快。尽可能灵活和容易,所以他们不会试图隐藏他们想要使用的东西。

2. 实时监控和主动搜索缺一不可

在危机时刻,确保组织优先考虑 *** 安全是当务之急。COVID-19大流行迫使许多行业进行物联网转型——支持医疗保健行业IP的呼吸机和EKG从机器到制造业的无线温度和振动传感器,一切都是超连接的。随着 *** 犯罪分子利用易受攻击的服务和不安全的连接COVID-19恶意软件和勒索软件的攻击也在增加。

企业组织必须重视 *** 安全,并定期检查所有连接的设备和 *** 。此外,由于许多影子物联网不存在于企业 *** 中,因此有必要超越自己的 *** 积极寻找影子物联网。80%以上的物联网具有无线功能。因此,影子物联网设备和 *** 的无线监控可以实现这些设备和 *** 的可见性和资产管理。

传统的安全产品通过媒体访问控制(MAC)供应商组织的地址或唯一标识符(OUI)列出设备,但在各种不同类型设备的环境中,它们基本上不起作用。Raggo补充道,

“IT人们想知道‘什么是设备?’,确定它是“流氓”设备仍经许可。在当今深度数据包检测和机器学习的世界里,成熟的安全产品应为发现的资产提供人性化的分类,以简化资产管理和安全过程。”

3. 隔离物联网

Wisniewski理想情况下,新的物联网设备和工业物联网设备应专门用于IT独立控制设备Wi-Fi *** 连接到互联网。 *** 应配置为“使物联网设备能够传输信息,防止它们接收任何传输信息”。设置单独的 *** 很方便IT人员为经批准的影子物联网设备提供技术支持,并尽可能保护核心企业 *** 。

4. 教育培训至关重要

确保您的团队了解威胁,并尝试支持关键的物联网策略和安全措施。根据802 Secure公司发布的报告指出,“88%在美国和英国接受采访IT领导认为,他们已经制定了有效的策略来降低连接设备的安全风险。然而,24%的参与调查的员工表示,他们甚至不知道样的政策,只有20%的自称了解这些政策的人实际上遵守了这些政策。”

当然,我们可能永远不会得到100%的参与,但如果人们甚至不知道有什么政策,他们仍然谈论如何参与和遵守。