CrowdStrike发布图表,阐述 *** 犯罪团伙之间的关系和相互合作方式。 *** 安全报告经常描述黑客团伙及其恶意软件/黑客行动作为独立事件,但事实上, *** 犯罪圈并不大, *** 犯罪团伙之间的相互关系远比外行认知要紧密得多。 *** 犯罪团伙的供应链非常复杂,甚至包括真正的软件公司,他们经常与圈子里的其他同行建立合作关系,以便获得重要的技术来支持他们的黑客行动,或更大化 *** 犯罪的收入。

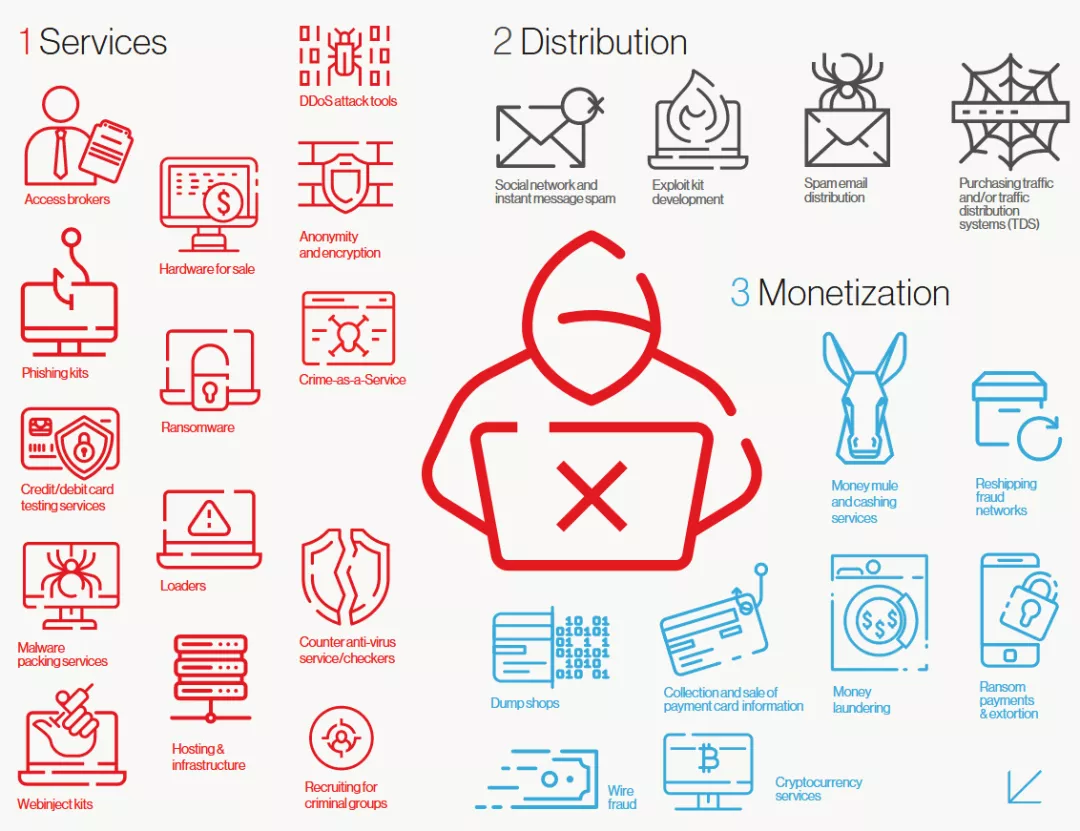

*** 安全公司CrowdStrike这意味着这些第三方技术可以分为三类:服务、分销和货币化。服务技术通常包括:

(1) 访问 *** - 突破企业 *** ,将公司内部 *** 访问权卖给其他 *** 犯罪团伙的黑客组织。

(2) DDoS攻击工具 - 也称为DDoS booter或DDoS-for-hire( *** 罪犯向付费客户提供按需DDoS攻击能力);任何人得访问权后,任何人都可以通过此类 *** 犯罪组织提供Web前端控制页面启动所选目标DDoS攻击。

(3) 匿名加密 - 出售私人 *** 和虚拟专用 *** 访问权,其他黑客可以利用这些团伙提供的服务伪装自己的位置和攻击源。

(4) *** 钓鱼工具包 - 这类 *** 犯罪团伙创建并维护 *** 钓鱼工具包,用于自动 *** 钓鱼攻击Web工具,并收集网钓到的凭证。

(5)销售硬件 - 售卖ATM黑客团伙,如刮刀、 *** 嗅探设备等定制硬件。

(6) 勒索软件 - 又称勒索软件,即服务或服务RaaS,这些 *** 犯罪团伙出售勒索软件系列或Web为其他团伙创建自己的定制勒索软件,前端控制页面访问权。

(7) 犯罪服务 - 与RaaS类似地,这类 *** 犯罪团伙提供的是银行木马或其他形式的恶意软件。

(8) 加载器 - 亦称“安装僵尸主机”,这些黑客团伙用自己的恶意软件感染了计算机、智能手机和服务器,并为其他黑客团伙提供恶意软件“加载/安装”对于同一系统的服务,其他团伙可以通过勒索软件、银行木马、信息窃取器等恶意软件获利。

(9) 反杀毒软件服务/检测器 - 私有Web在门户网站上,恶意软件开发者可以上载样本来测试现有的杀毒软件系统引擎是否会被杀死,而不必担心恶意软件测试结果会在杀毒软件制造商之间共享。

(10) 恶意软件包装服务 - 基于Web或者桌面系统的工具,恶意软件开发者可以打乱自己的恶意软件产品系统代码,使杀毒软件更难检测。

(11) 信用卡/借记卡测试服务 - 黑客测试支付卡号是否有效,卡本身是否仍然有效。

(12) Web注入工具包 - 银行木马黑客团伙在受害者访问电子银行(或其他任何)网站时,经常与银行木马联合使用的专业工具将恶意代码注入其浏览器。

(13) 管理和基础设施 - 又称防弹托管提供商,顾名思义,这些人为 *** 犯罪组织提供特殊的私人服务Web托管基础设施。

(14) 犯罪招募 - 专门招募、收购或引诱普通公民从事 *** 犯罪活动的组织(如以旅游名义收购特斯拉员工在公司内部 *** 部 *** 恶意工具的人)。

另一方面,分销服务大致如下:

(1) 在社交 *** 上或通过即时通讯应用分发垃圾邮件的团伙。

(2) 专门从事垃圾邮件分发的团伙。

(3)使用工具包开发和销售漏洞的团伙。

(4) 这类团伙购买黑网站流量,然后分发到恶意网页,托管漏洞使用工具包、技术支持骗局、金融骗局、 *** 钓鱼工具包等。

至于货币化服务,CrowdStrike认为这一类通常包括:

(1) 钱骡服务 - 这些人亲自被黑ATM取钱,用自身银行账户收钱,再将钱转给黑客、所选洗钱或转运欺诈服务。

(2) 洗钱 - 这类团伙经常经营空壳公司 *** ,通过空壳公司从黑银行账户洗白,ATM套现或加密货币盗窃资金。一些洗钱服务也作为比特币混合服务在暗网上运营。

(3) 转运欺诈 *** - 用被盗资金购买真正的产品并运往另一个国家的团伙。这些产品大多是汽车、电子产品或珠宝等奢侈品。运到其他国家后,它们被转售为干净的法定货币,然后进入委托此类服务的黑客手中。

(4) 转储店 - 通过专用网站和社交媒体渠道销售黑公司数据的团伙。

(5) 赎金支付和勒索 - 专门勒索受害者的团伙可以委托其他持有被盗数据的团伙。

(6) 收集和销售支付卡信息- 又称售卡店,通常是 *** 犯罪团伙出售被盗支付卡数据的论坛。

(7) 加密货币服务 - 另一种洗钱形式可供使用“混合”被盗资金帮助黑客摆脱被盗资金的痕迹。

(8) 电汇欺诈 -顾名思义, BE诈骗等电汇诈骗团伙。

由于加密通信渠道的广泛应用,我们几乎不可能跟踪 *** 犯罪团伙及其供应商之间的所有联系,找出谁与谁合作。

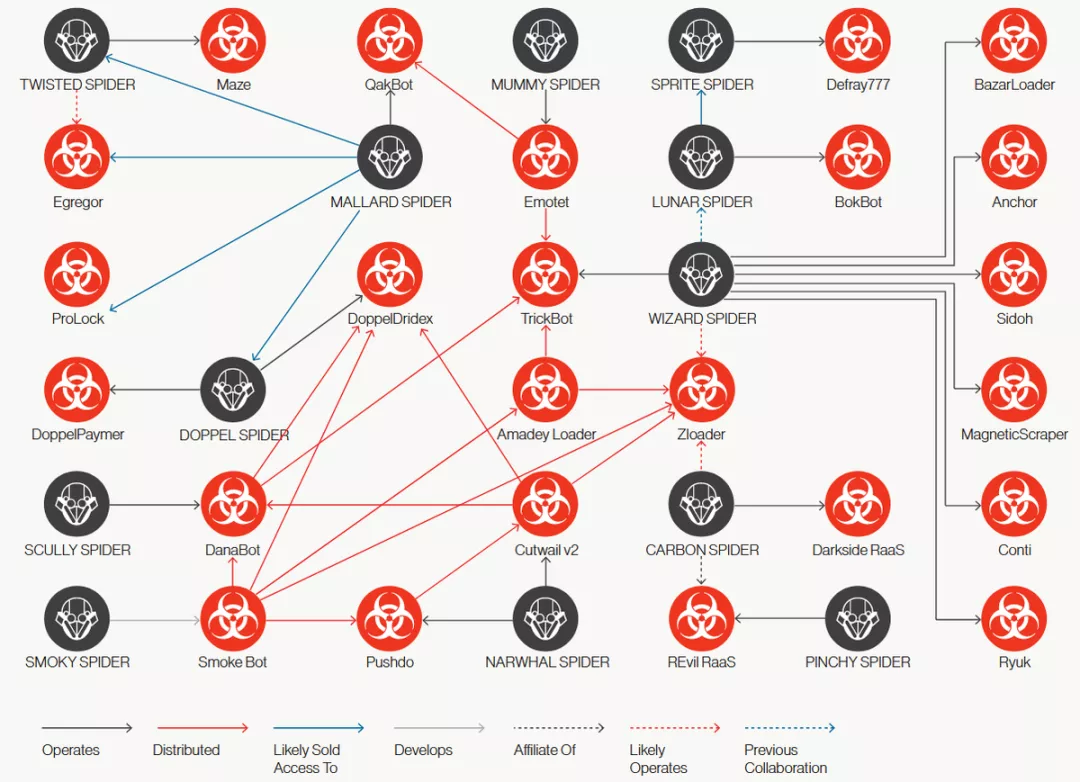

然而,在恶意软件攻击领域,一些合作迹象仍然可以通过观察恶意软件从攻击者流向感染主机来找到。虽然这些联系永远无法完全验证Emotet下载恶意软件TrickBot这两个 *** 犯罪团伙在恶意软件中合作,Emotet组织为TrickBot团伙提供“加载器”机制的事实也很明显。

在2月22日发布的《2021年全球威胁报告》中,安全公司CrowdStrike首次总结了地下世界 *** 犯罪团伙之间的一些现有联系。该公司采用了其独特的 *** 犯罪团伙命名 *** ,因此一些 *** 犯罪团伙的名称可能与我们以前看到的不同。CrowdStrike它还提供了一个互动索引,任何人都可以 *** 犯罪团伙有更深入的了解,并将其与其他公司使用的名称联系起来。

上图显示,在 *** 入侵活动中,支持者的角色与入侵团伙一样重要。Chainalysis上个月在另一份报告中指出的,只要盯紧这些共享服务提供商,司法机构就很有可能在摧毁 *** 犯罪活动上取得更大战果,因为盯紧这些提供商就可以一次性破坏多个 *** 犯罪团伙的行动。

此外,这样做还有其他一些好处。例如,顶级 *** 犯罪团伙往往拥有顶级的操作安全(OpSec),不会泄露任何行动细节,但次级提供商可能无法保护其身份。司法机构可以从这些次级提供商那里获取信息,揭开大型团伙的面纱,节省时间和精力。

CrowdStrike2021全球威胁报告:(戳阅读原文打开)https://www.crowdstrike.com/resources/reports/global-threat-report/

互动索引:云服务已成为黑客攻击新平台https://adversary.crowdstrike.com/