微软发布紧急补丁解决方案Exchange Server四个以前没有公开的安全漏洞。据说一些威胁者正在积极利用这些漏洞进行数据盗窃。

微软威胁情报中心(Microsoft Threat Intelligence Center,MSTIC)将攻击描述为“有限有针对性”,攻击者利用这些漏洞访问当地Exchange为了方便长期访问受害者的环境,服务器进一步授予了访问电子邮件账户的权限,并为安装其他恶意软件铺平了道路。

科技巨头最初高度自信地归因于一个被称为“铪(HAFNIUM)”当然,威胁者不排除其他组织参与的可能性。

Microsoft该团体的战略、技术和程序首次讨论(TTP),将HAFNIUM描绘为“技术高超,攻击者更熟练”,主要针对传染病研究人员、律师事务所、高等教育机构、国防承包商、政策智策智囊团和非 *** 组织等一系列行业实体企业泄露敏感信息。

据信,HAFNIUM利用美国租用的虚拟私人服务器来计划其攻击,以掩盖其恶意活动。

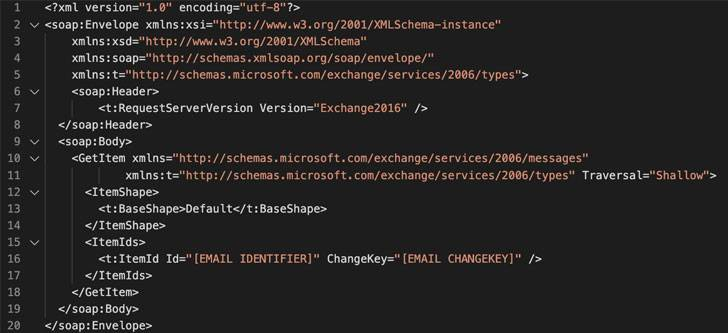

攻击分为三个阶段,包括使用密码被盗或通过使用前未发现的漏洞访问Exchange然后部署服务器Web Shell远程控制感染服务器。攻击链中的最后一个链接使用远程访问窃取组织 *** 中的电子邮件,并将收集到的数据导出到文件共享网站(例如MEGA)。

为实现这一目标,Volexity和Dubex的研究人员发现了多达四个0day漏洞被用作攻击链的一部分:

- CVE-2021-26855:Exchange Server中间的服务器端要求伪造(SSRF)漏洞

- CVE-2021-26857:统一新闻服务中的不安全反序列漏洞

- CVE-2021-26858:Exchange身份验证后,将任何文件写入漏洞

- CVE-2021-27065:Exchange身份验证后,将任何文件写入漏洞

尽管这些漏洞会受到影响Microsoft Exchange Server 2013、Microsoft Exchange Server 2016和Microsoft Exchange Server 2019年,但微软表示“深入防御”目的,将被更新Exchange Server 2010。

此外,由于最初的攻击需要和Exchange该公司指出,该组织可以通过限制不受信任的连接或使用虚拟 *** 来限制不受信任的连接Exchange为了缓解这个问题,服务器与外部访问隔离。

除了强调这个漏洞的利用和使用外,微软还强调了这个漏洞SolarWinds相关漏洞无关,还表示已向相关美国 *** 机构新一波攻击。但该公司没有详细说明有多少组织成为攻击目标,攻击是否成功。

Volexity指出入侵活动始于2021年1月6日左右,并警告称已检测到多项活动Microsoft Exchange为了窃取电子邮件,破坏 *** ,在野外积极利用漏洞。

“虽然攻击者最初似乎只是窃取了电子邮件,以尽可能避免监控,但他们最近转而积极发动攻击,以获得立足点。”Volexity的研究人员Josh Grunzweig,Matthew Meltzer,Sean Koessel,Steven Adair和Thomas Lancaster在一篇文章中解释。

“从Volexity从这个角度来看,这种使用似乎涉及到多个操作员,他们使用各种工具和 *** 来存储凭证、水平移动和进一步的后门系统。”

除补丁外,微软高级威胁情报分析师凯文·博蒙特(Kevin beumont)还创建了一个nmap该插件可用于扫描 *** ,寻找潜在的易攻击性Microsoft Exchange服务器。

虽然补丁通常在每个月的第二周二发布,但考虑到这些漏洞的严重性,提前一周发布补丁并不奇怪。建议使用易受攻击的版本Exchange Server为了防止这些攻击,客户立即安装更新。

微软客户安全公司副总裁汤姆·伯特(Tom Burt)说:“虽然我们已经迅速应对部署Hafnium漏洞的更新,但我们知道,许多犯罪集团也将迅速采取行动,积极利用系统中的补丁。”“及时使用已发布的补丁是抵御这种攻击的更佳 *** 。”

本文翻译自:https://thehackernews.com/2021/03/urgent-4-actively-exploited-0-day-flaws.html若转载,请注明原文地址。