Check Point研究人员最近通过谷歌官方应用商店发现了一个释放器恶意软件——Clast82,该释放器用于下载和安装AlienBot银行木马和MRAT。Clast82 释放器使用一系列技术绕过谷歌Play 成功完成评估后,将对应用商店进行保护检测payload从非恶意的payload修改为AlienBot银行木马和MRAT。

AlienBot 恶意软件家族是针对安卓设备的恶意软件,即服务(Malware-as-a-Service,MaaS)。首先,远程攻击者可以将恶意代码注入合法的金融应用程序;然后获得受害者账户的访问权,最后完全控制设备。在控制了设备后,攻击者可以控制特定的函数,就像物理接触手机一样。

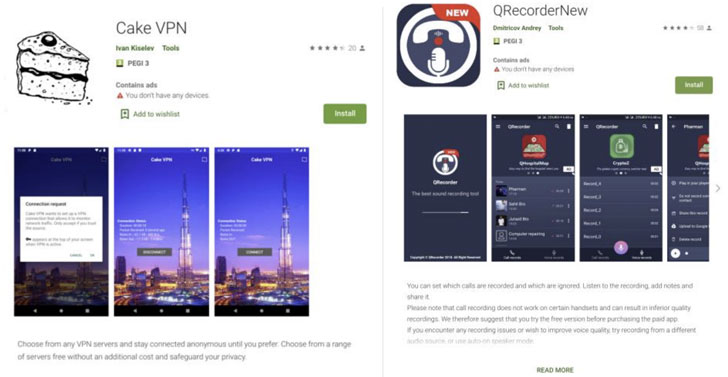

9 安卓在攻击活动中使用APP包括Cake虚拟 *** 、Pacific虚拟 *** 、e虚拟 *** 、BeatPlayer、QR/Barcode Scanner MAX、Music Player、tooltipnatorlibrary和QRecorder。12月28日,研究人员向谷歌报告了相关发现,谷歌从官方应用商店删除了上述恶意应用程序。

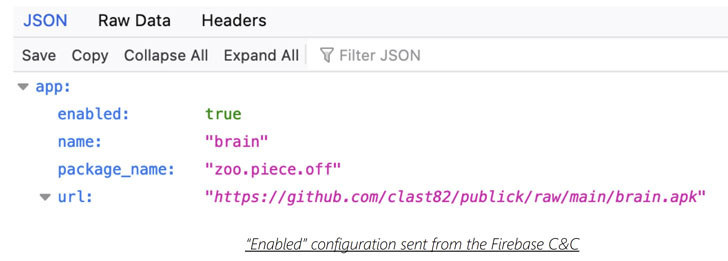

恶意软件作者用多种 *** 绕过应用商店的安全检查机制。Clast82 使用Firebase 作为C2 通信平台,使用GitHub来下载恶意payload,此外,插入合法和已知的开源安卓应用程序Dropper 功能。

对于每个应用程序,恶意软件作者将在谷歌应用商店创建一个新的开发者用户和一个GitHub这样,开发者用户就可以分发不同的账户payload给每个恶意应用感染设备。例如,恶意Cake虚拟 *** app就是基于同名的开源软件。该APP启动后,将使用它Firebase 实时数据库提取GitHub上的payload在目标设备上下载并安装路径。

若从未知源下载APP的选项没有开启,Clast82 会每5秒向用户弹出虚假信息。"Google Play Services" 弹出窗口诱使用户打开该权限,最后安装安卓银行木马MaaS——AlienBot,AlienBot 可以从金融APP 窃取证书和双因子认证码信息。

研究人员说,研究人员说,Clast82 背后的开发者使用第三方来保护谷歌应用商店。受害者下载并安装了从官方应用市场下载的非恶意应用程序,但随后将安装窃取隐私信息的木马。

参见完整研究报告:https://research.checkpoint.com/2021/clast82-a-new-dropper-on-google-play-dropping-the-alienbot-banker-and-mrat/

本文翻译自:https://thehackernews.com/2021/03/9-android-apps-on-google-play-caught.html若转载,请注明原文地址。