在苹果蓝牙位置跟踪系统中, *** 安全研究人员发现了两个不同的设计和实现漏洞。攻击者可以利用这些漏洞找到位置相关的攻击,并实现过去7天位置历史信息的非授权访问。研究结果是德国达姆斯塔特理工大学Open Wireless Link (OWL)该项目主要研究苹果无线生态的安全和隐私。

Find My原理

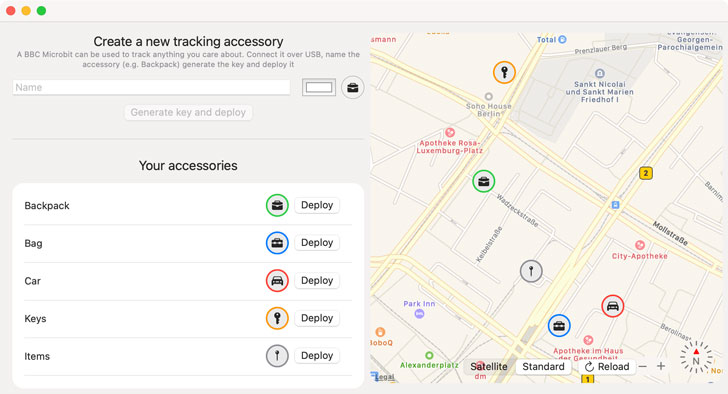

Apple 设备中有一个叫做Find My其特点是更好地定位其他苹果设备,包括iPhone、 iPad、 iPod touch、 Apple Watch、 Mac、 AirPods等。在iOS 14.5 中,苹果也将支持它的名字AirTags蓝牙跟踪设备用于与蓝牙跟踪Find My app匹配跟踪功能。

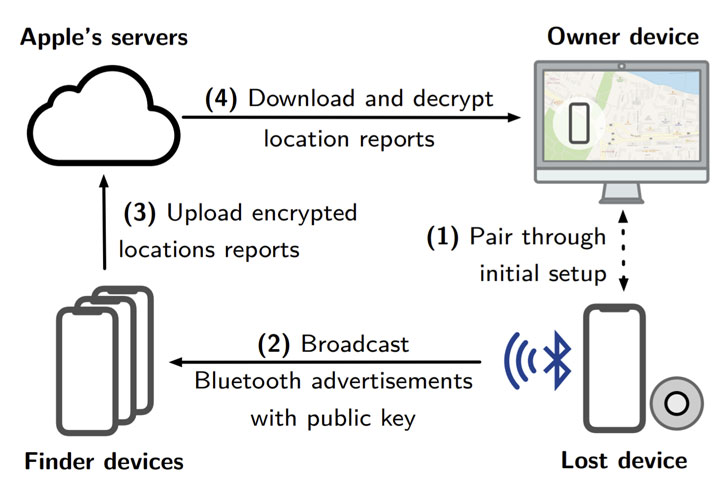

Find My的底层技术是2019年引入的offline finding,苹果设备通过广播Bluetooth Low Energy (BLE) 信号允许其他近距离苹果设备将其位置信息传输到苹果服务器。

与offline finding不同的是,offline loading位置跟踪机制是点对点加密和匿名的,目的是隐藏其运动性。因此,包括苹果在内的第三方无法解密这些位置信息,因此无法跟踪特定用户。具体来说,它是通过轮换密钥方案实现的,即为每个设备生成一对公钥和私钥对,然后通过编码公钥发送蓝牙信息。重要信息将通过iCloud同一个用户(例如Apple ID)其他苹果设备同步。接收此消息的附近iPhone或iPad 会检查自己的位置,然后用上面提到的公钥加密信息,然后和公钥哈希一起发送到云端。

最后,苹果将向相同的位置发送丢失设备的加密信息Apple ID在其他登录的苹果设备中,设备所有者可以使用Find My app解密报告内容解密报告内容,提取位置信息。

漏洞和问题

因为这种 *** 有公钥加密 (PKE) 在这个过程中,苹果无法解密位置信息,因为它没有私钥。然而,苹果没有明确说明密钥轮换的频率。循环密钥使恶意攻击者难以使用蓝牙信标跟踪用户的位置移动。

OWL研究人员发现,如果不同设备所有者的位置信息是相同的finder如果设备报告,苹果可以构建一个巨大的用户 *** 图。研究人员表示,即使用户将手机置于飞行模式,执法机构也可以利用该设计漏洞匿名用户。

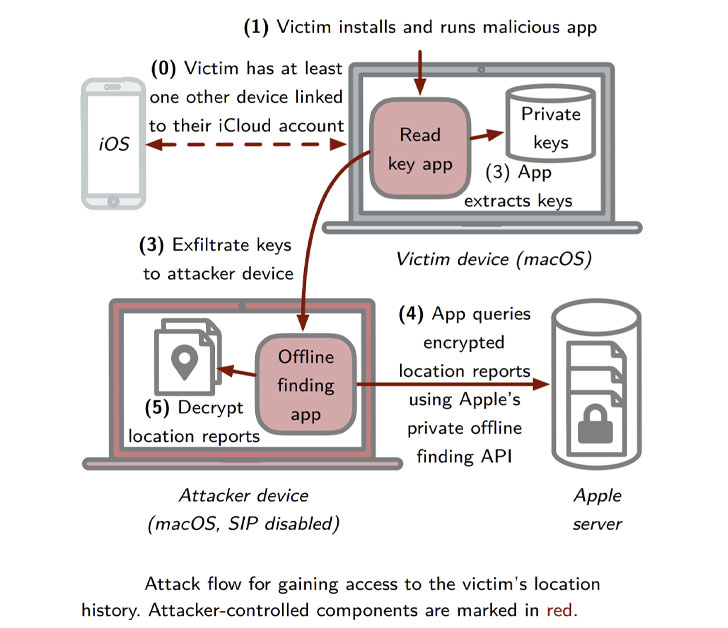

研究人员还发现,攻击者也可以使用它macOS Catalina 漏洞CVE-2020-9986 访问解密钥,然后用密钥下载和解密find my *** 提交的位置报告最终以高精度定位和识别受害者。

苹果回应说,2020年11月发布的相关问题已部分解决。macOS 10.15.7 版本中改善了访问限制。

参见完整研究报告:https://arxiv.org/pdf/2103.02282.pdf

本文翻译自:https://thehackernews.com/2021/03/bug-in-apples-find-my-feature-couldve.html