近几周来,微软检测到多个利用0 day利用漏洞攻击微软Exchange 服务器攻击活动。其中,使用微软Exchange服务器中的ProxyLogon漏洞,CVE编号为CVE-2021-26855,攻击者可以绕过认证,冒充其他用户。在攻击活动中,攻击者利用漏洞攻击Exchange 服务器,访问电子邮件账户,安装其他恶意软件,实现对受害者环境的长期访问。

ProxyLogon漏洞概述

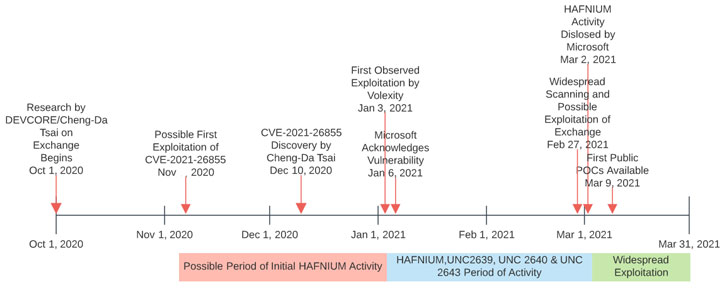

3月2日,Volexity 公开宣布检测多种用途ProxyLogon漏洞来攻击Exchange 服务器的案例可以追溯到1月3日。ESET不少于10名攻击者使用该漏洞在受害者的邮件服务器上安装恶意注入,包括Hafnium、Tick、LuckyMouse、Calypso、Websiic和 Winnti (APT41)、Tonto Team、ShadowPad、Opera Cobalt Strike、Mikroceen和 DLTMiner。

根据ESET 数据分析显示,来自115个国家的5000多台邮件服务器受到 *** 组织和企业的影响。Dutch Institute for Vulnerability Disclosure (DIVD)据周二发布的数据显示,全球有4.6万台服务器尚未修复ProxyLogon漏洞。

3微软于月2日发布ProxyLogon然后更多的人开始分析漏洞补丁ProxyLogon漏洞和扫描Exchange 服务器。

PoC 公布

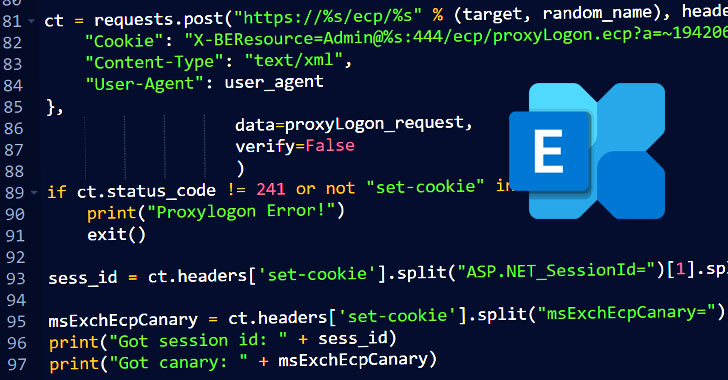

3越南安全研究人员于10月10日宣布ProxyLogon利用漏洞的之一个漏洞,PoC 代码在GitHub 公开发布技术分析medium平台。随后,许多安全研究人员确认了这一点PoC的有效性。

Praetorian安全研究人员也逆向了CVE-2021-26855通过识别有漏洞版本的漏洞exchange维修服务器和补丁exchange服务器的差异构成了点对点的漏洞利用。

建议

鉴于目前的漏洞PoC多个黑客组织正在开发漏洞利用。目前更好的建议是尽快安装补丁修复漏洞exchange服务器。

PoC技术细节见:

- https://www.praetorian.com/blog/reproducing-proxylogon-exploit/

- https://therecord.media/poc-released-for-microsoft-exchange-proxylogon-vulnerabilities/

本文翻译自:https://thehackernews.com/2021/03/proxylogon-exchange-poc-exploit.html