前段时间,sudo没有密码就可以曝光root提权漏洞引起轩然 *** ,许多公司连夜打补丁以避免损失。

风暴还没过多久,最近,Linux再一次被曝root提权漏洞,这次漏洞潜伏了15年!

最近,研究人员在那里Linux内核的iSCSI(小计算机系统接口)子系统中发现了三个漏洞,允许具有基本用户权限的本地攻击者在没有补丁的情况下进行补丁Linux系统上获得root权限。

iSCSI(小计算机系统接口)并行定义I/O总线和数据协议用于将各种外围设备(磁盘驱动器、磁带驱动器、调制器、打印机、扫描仪、光驱、测试设备和医疗设备)连接到主机。

然而,这些安全漏洞只能在当地使用。换句话说,攻击者在进行后续攻击之前,必须使用其他漏洞或其他攻击载体访问易受攻击的设备。

潜伏15年的漏洞

研究人员表示,2006年iSCSI这个漏洞在内核系统的初始开发阶段已经存在,但直到现在才被发现,相隔15年。

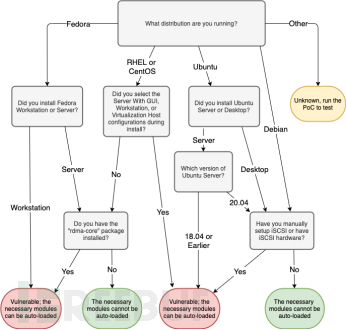

据研究人员介绍,这些漏洞影响了Linux所有发行版本。但幸运的是,易受攻击scsi_transport_iscsi默认情况下不会加载内核模块。

然而,当攻击者将某个版本视为目标时,模块可以加载和使用root提权。

两种情况下Linux核心模块将被加载:检测到新的硬件或核心函数,检测到模块丢失。然后,隐藏的自动加载更容易被滥用,也更容易被攻击者触发,从而增加核心的攻击面。

研究人员补充说,在CentOS 8、RHEL 8和Fedora如果安装在系统上rdma-core非特权用户可以自动加载所需的模块。

但在Debian和Ubuntu只有在系统上RDMA当硬件可用时,rdma-core两个内核模块将自动加载。因此,漏洞的范围相对有限。

漏洞会导致当地权限增加、信息泄露和拒绝服务

这个漏洞可以用来绕过一些组织漏洞的安全功能,比如核心地址空间布局的随机化(KASLR)、保护主管模式( *** EP)、访问和预防主管模式( *** AP)隔离内核页表(KPTI)。

同时,这三个漏洞可能会导致当地权限的改善:

- CVE-2021-27365:堆缓冲区溢出(当地权限提升、信息泄露、拒绝服务)。

- 这个漏洞是通过的iSCSI将字符串属性设置为大于一页的值,然后试图读取它以触发它。

- 更具体地说,一个无权限的用户可以向iSCSI子系统(在drivers/scsi/scsi_transport_iscsi.c中)发送netlink子系统通过新闻drivers/scsi/libiscsi.c中的helper函数设置与iSCSI连接主机名、用户名等相关属性,这些属性的大小仅受到影响netlink更大长度限制(根据处理消息的具体代码,可以是232或216)。

- CVE-2021-27363:内核指针泄露(信息泄露)。

- 可用于确定漏洞iscsi_transport结构地址。

- CVE-2021-27364:越界读取(信息泄露,拒绝服务)。

- 类似于之一个漏洞,无权用户可以 *** 指定缓冲区大小的网链信息,而驱动程序无法验证,导致可控的越界读取。

此外,这三个漏洞也可能导致数据泄露,并可能被用来触发拒绝服务的条件。

- 由于溢出的不确定性,之一个漏洞可以用作不可靠的地方DoS。

- 然而,当与信息泄露相结合时,可以进一步利用这个漏洞LPE,允许攻击者从非特权用户账户升级到root。而且这个漏洞也可以用来泄露内存。

- 第二个漏洞(内核指针泄露)影响较小,只能作为潜在信息泄露。

- 第三个漏洞(越界读取)的功能仅限于作为潜在的信息泄露,甚至是不可靠的地方DoS。

以上三个漏洞都在5.11.4、5.10.21、5.4.103、4.19.179、4.14.224、4.9.260和4.4.260更新中进行了修补,修补程序在3月7日开始在主线Linux提供核心EOL不支持的核版本,如3.x和2.6.23,补丁不会发布。

如果用户已经安装了其中一个Linux内核版本,其设备不会被这些漏洞攻击。

参考:

- https://www.bleepingcomputer.com/news/security/15-year-old-linux-kernel-bugs-let-attackers-gain-root-privileges/

- https://securityaffairs.co/wordpress/115565/security/linux-kernel-flaws.html