虹膜原始图像是个人隐私数据的集中体现。例如,正常的虹膜信息采集应通过专用信息 *** /互联网/便捷存储媒体根据安全模式将图像特征传输到中央数据库。然而,由于采集、传输、仓储、比较等环节,仍存在隐私泄露的风险。

最近,一家国内机构对一批虹膜识别仪进行了安全测试,发现国内厂家生产的虹膜识别仪硬件与另一家公司的虹膜识别仪产品基本一致,测试结果表明,核心算法、图像处理和设备控制程序也高度一致。

本问题可能产生的具体测试报告和安全隐患如下:

测试产品型号为:

北京万里红科技有限公司(中国)生产WLH-Iris-JD6和WLH-Iris-JD7虹膜采集识别仪和Iris ID System(美国)公司生产iCAM T10虹膜采集识别设备。

虹膜设备拆卸比较

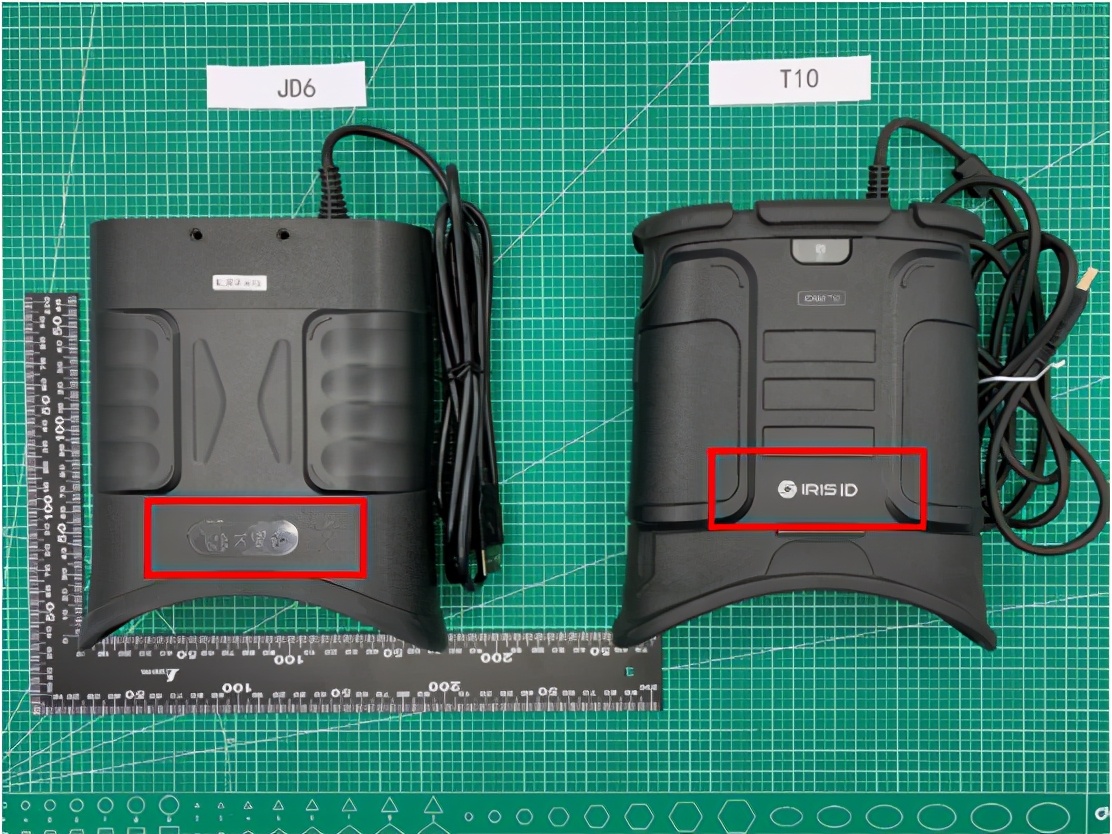

1.外观

从外观上看,万里红WLH-Iris-JD6虹膜采集识别仪(以下简称JD6)和Iris ID的iCAM T10虹膜采集识别设备T10)制造商标志清晰,外观不同,但设备USB接口出线位置一致。

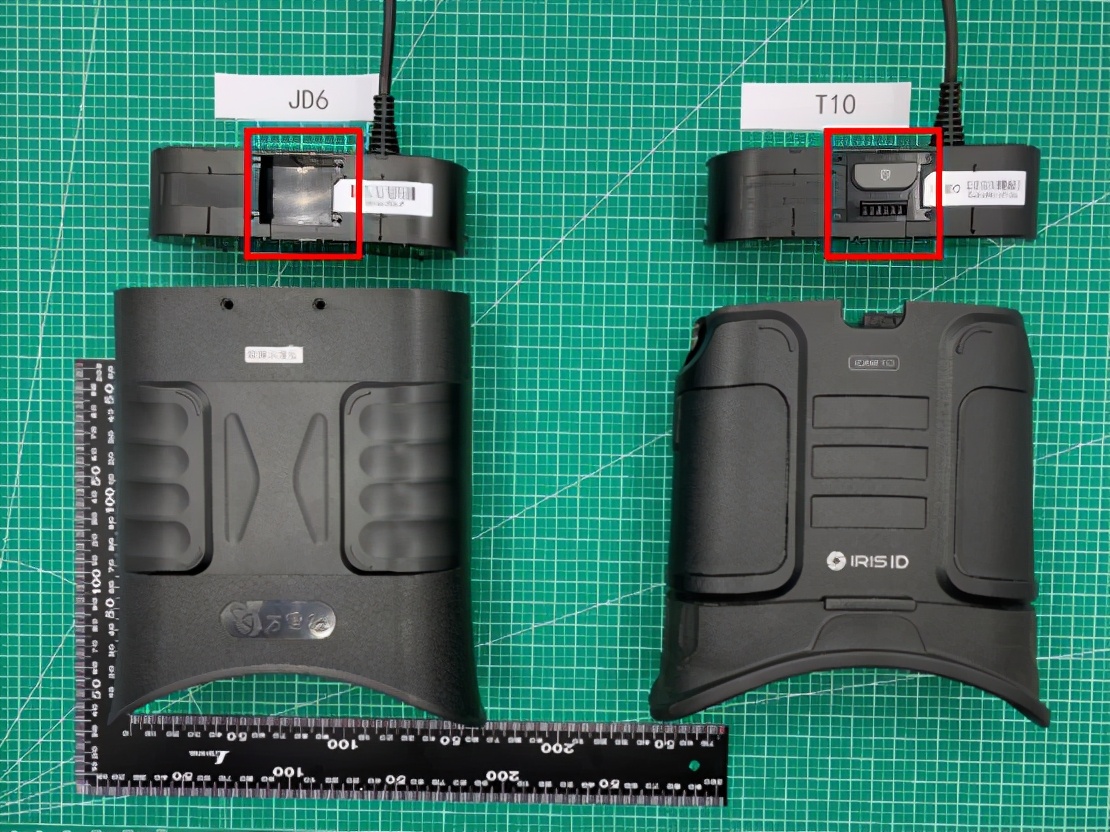

2.将采集套筒与核心模块分离(俯视图)

JD6核心模块和外壳用螺钉固定,T10核心模块和外壳用卡扣固定。如图所示,两个核心模块在同一位置都有一个凹槽和四个固定孔,只是JD6没有卡扣,但是T10安装卡扣。

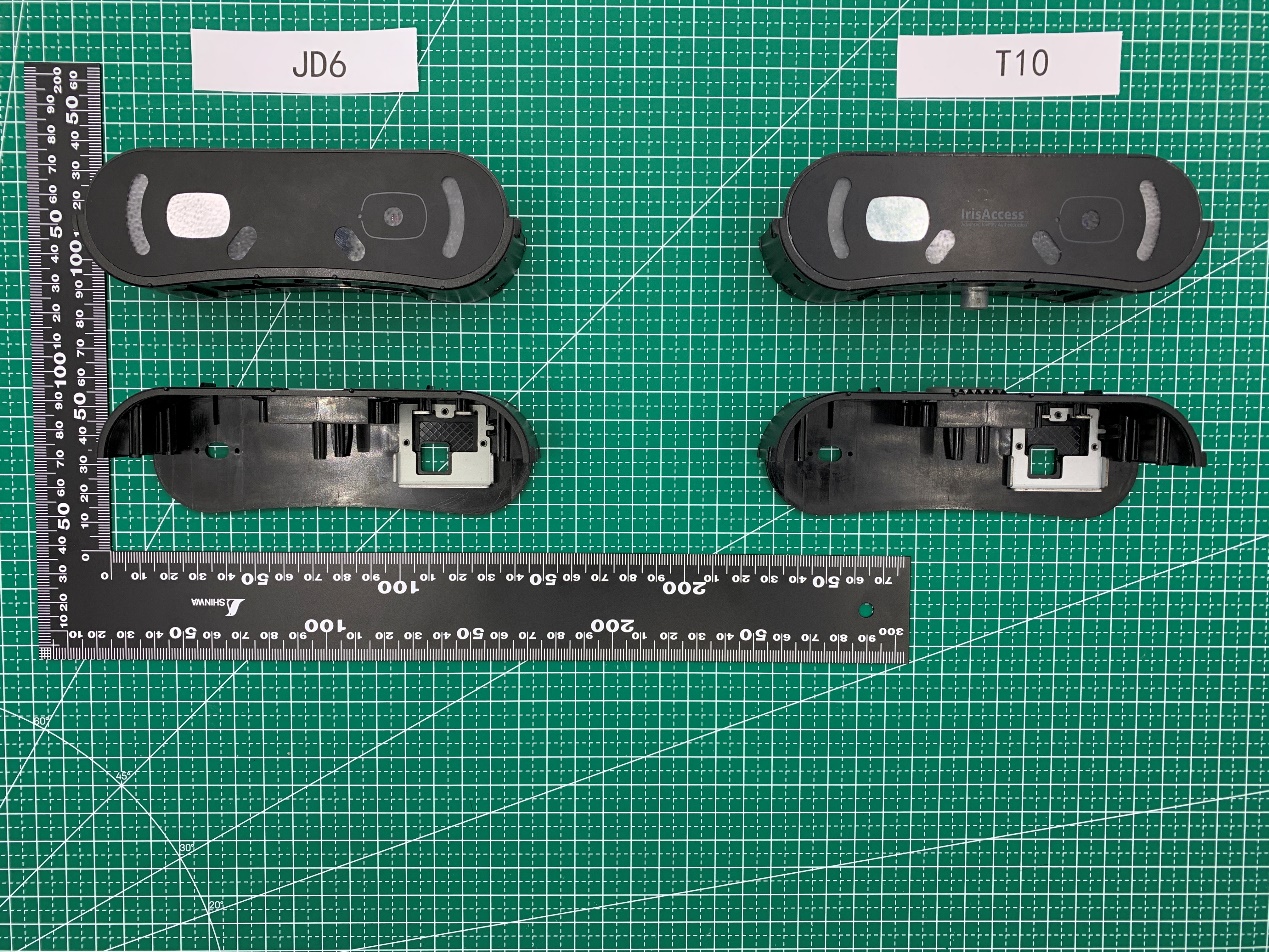

3.核心模块的外观图(俯视图)

两个产品核心模块的正面外观完全相同,镜头、开口位置、开口尺寸和开口形状完全相同。两个模块边缘的凸起位置和数量也完全相同。

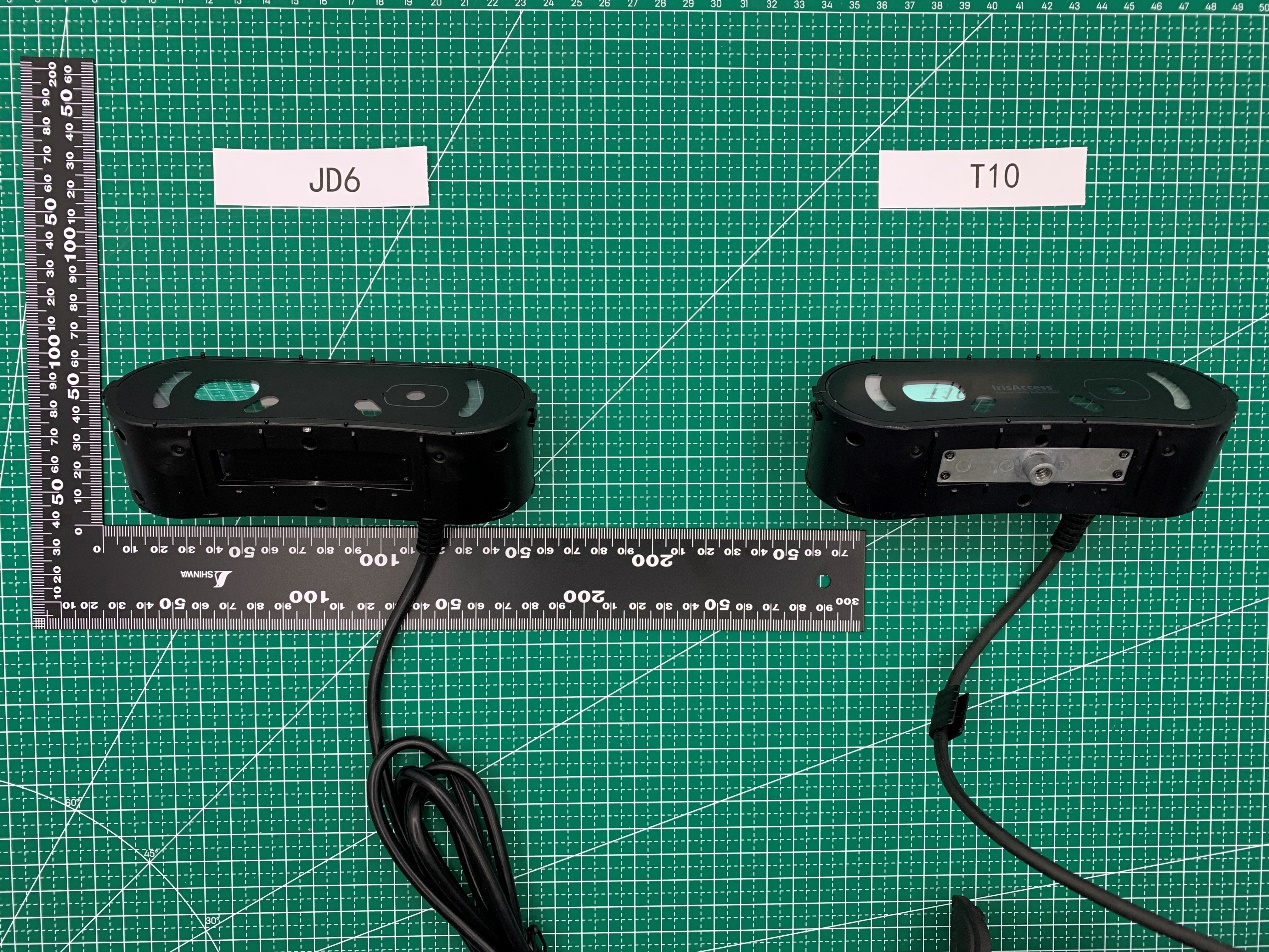

4.核心模块的外观图(正视图)

两个核心模块的外观相同,唯一的区别如红框所示,JD6没有英文字母,T10有IrisAccess(Iris ID公司商标)英文字样。

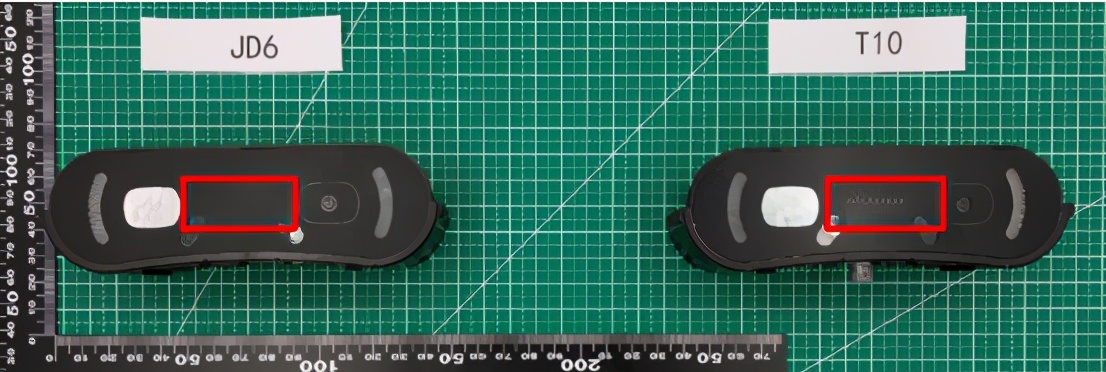

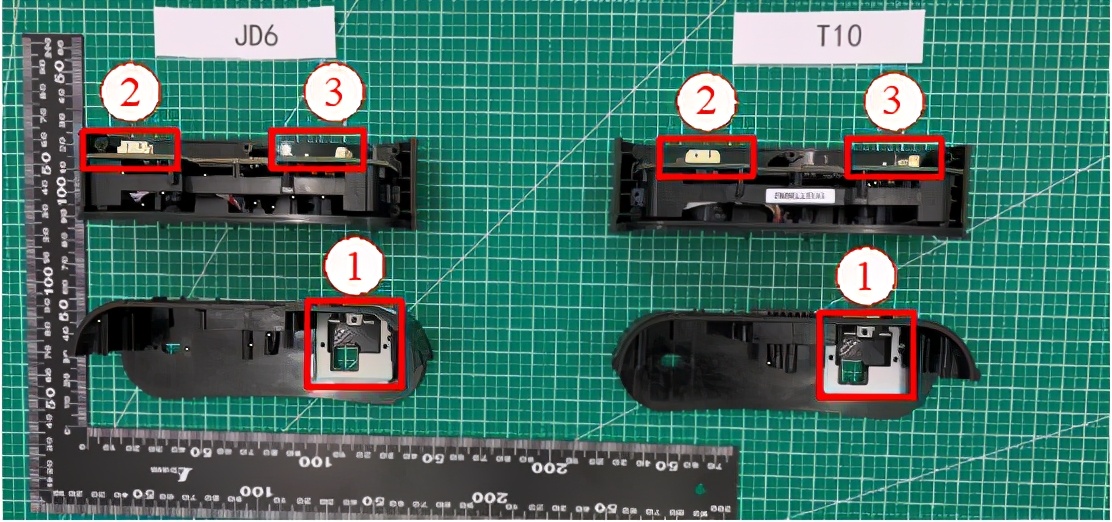

5.核心模块后壳拆解图(俯视图)

核心模块拆开后,发现JD6和T10所有螺孔的位置与外壳的形状完全一致。

如红框①所示,衬板的形状完全一致,开孔位置和固定位置完全相同。

红框②③连接器的形状和位置完全相同。

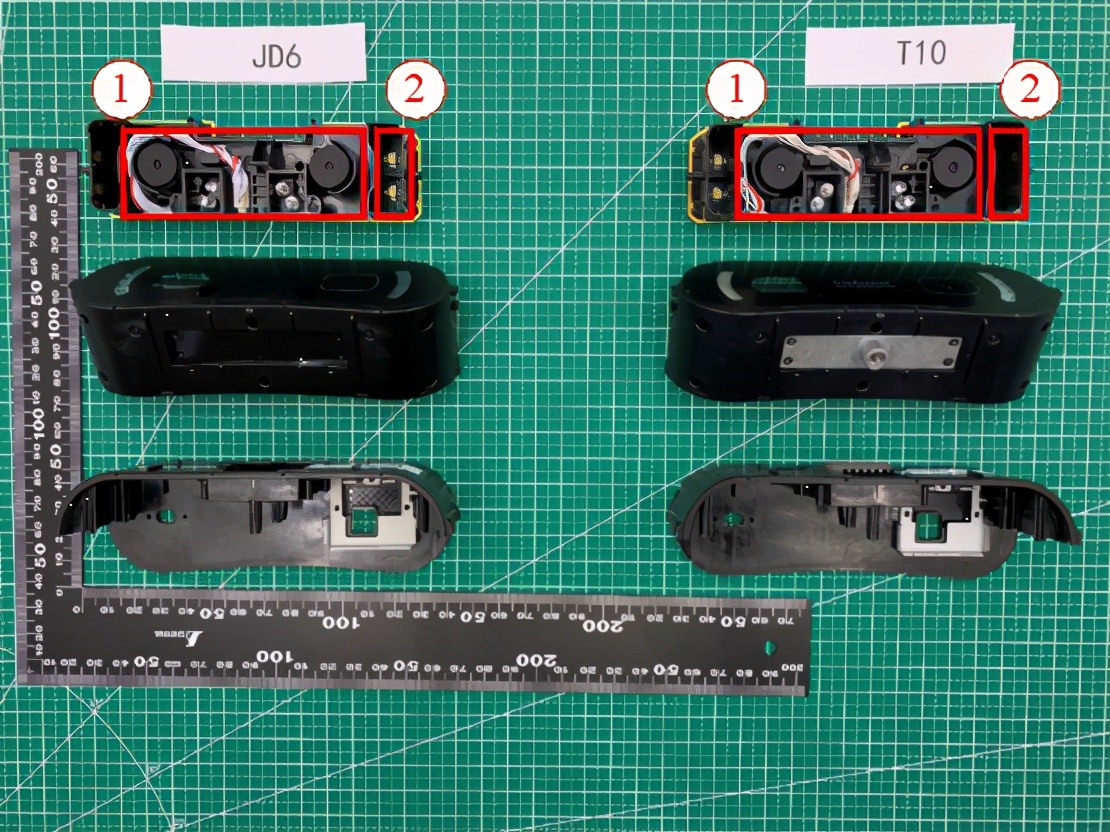

6.摄像头模块分解图(仰视图)核心模块

拆除核心模块外壳后,露出镜头和LED正面。JD6和T10都用了两个镜头,两个镜头LED共8个。两个模块的镜头,LED、连接器的外观、位置和方向完全相同,如红框①②。

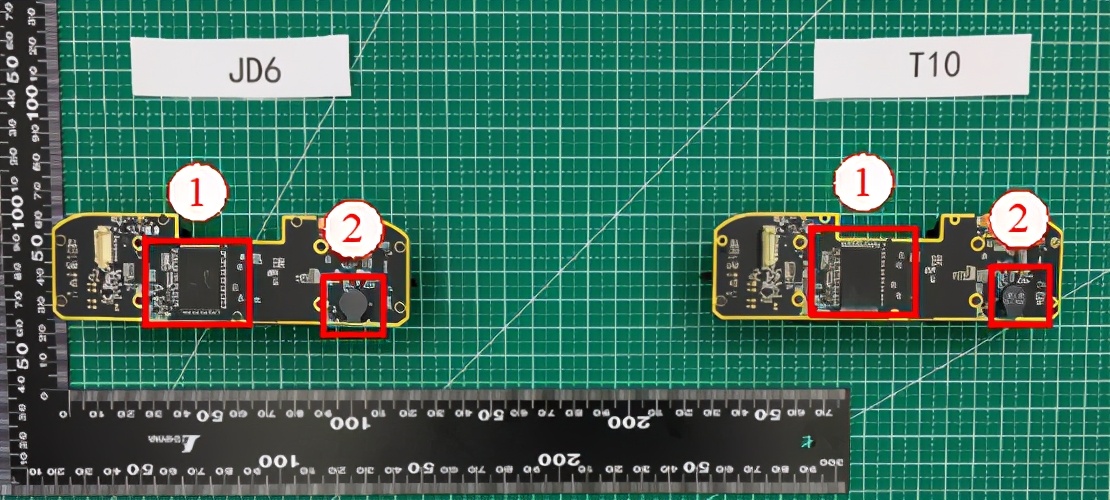

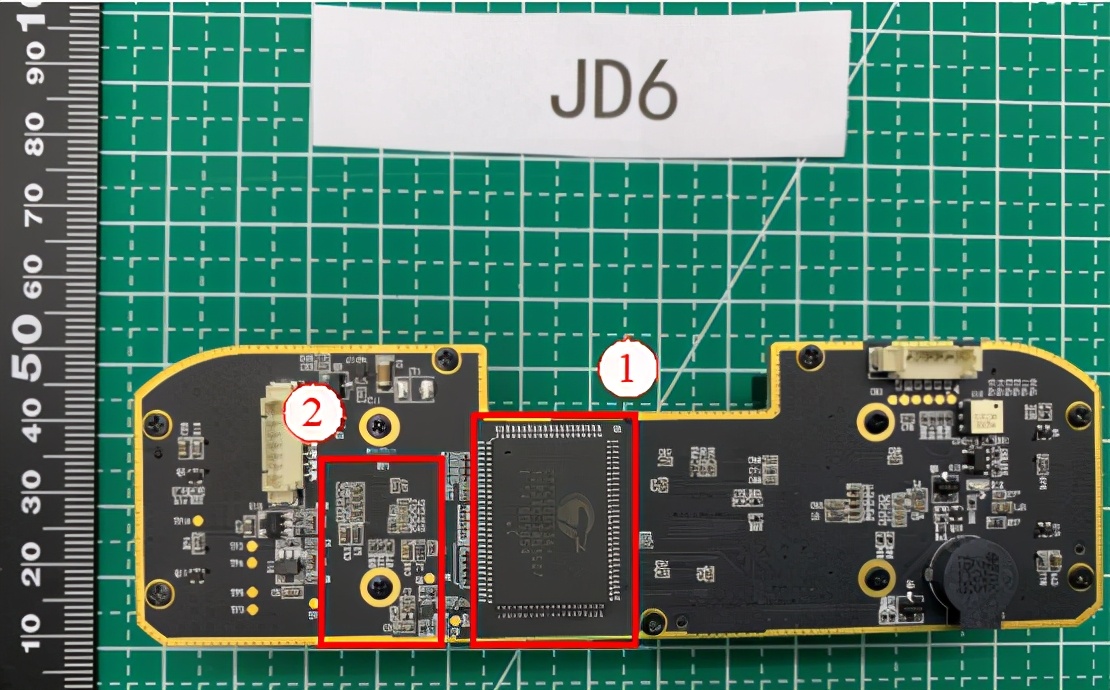

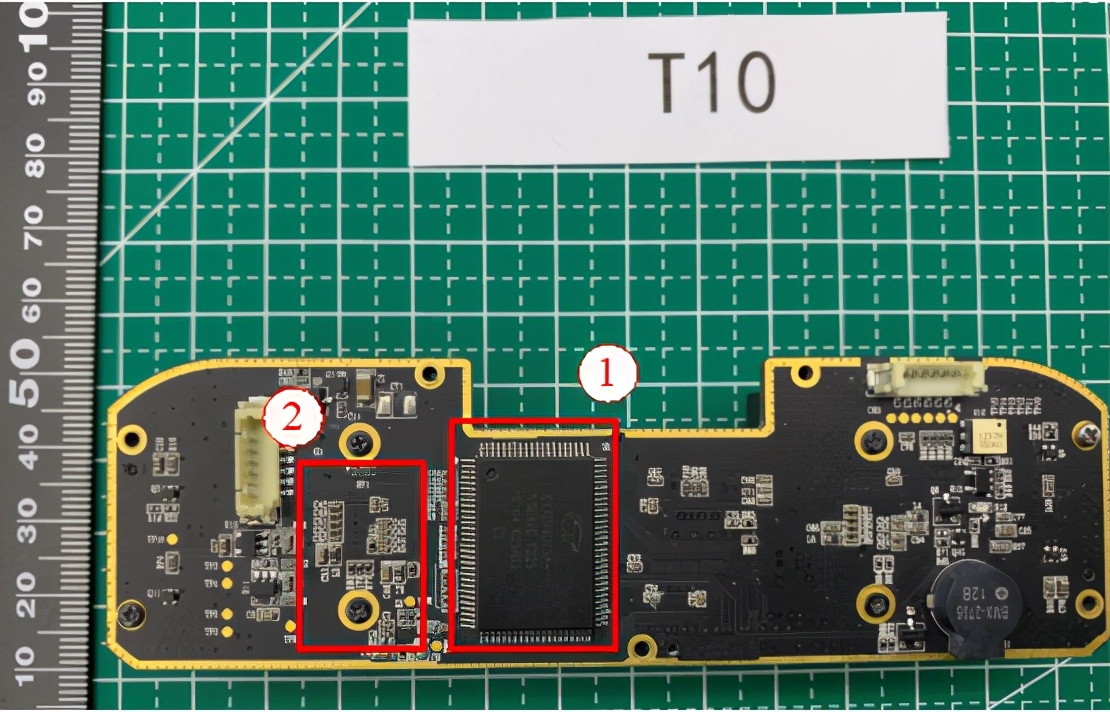

7.核心模块主板对比图

从核心模块主板的背面来看,连接器接口、螺钉固定孔、电感和电路板边缘铜的位置和形状完全一致。如图所示①②所示。

8.核心模块主芯片细节图比较

JD6和T10核心模块主板的主芯片型号是CY7C68013A,如红框①如主板上部件的丝印标志的编号和位置完全一致,焊接部件的外观完全一致,如红框②所示。

9.对比两台设备的驱动信息。

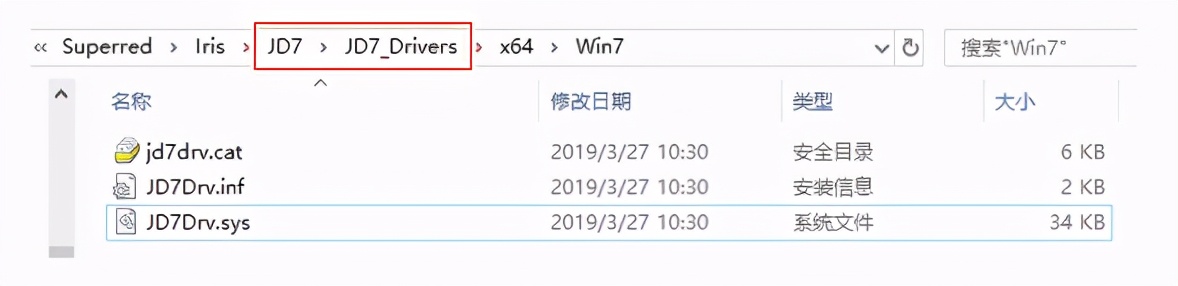

两台设备都需要安装驱动器才能正常工作安装万里红JD6默认安装目录中显示的产品型号为驱动后JD7。比较驱动中的几个重要文件信息如下:

1)JD6驱动文件安装后的目录和文件列表

JD6出现在驱动目录中“JD7”如红框所示。

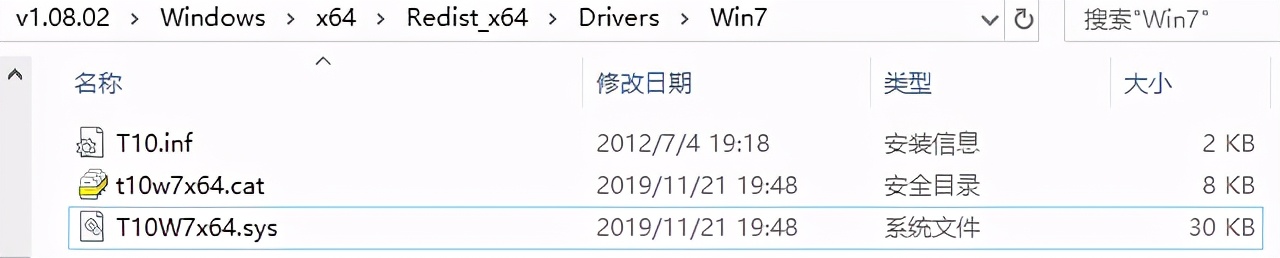

2)T10驱动文件安装后的目录和文件列表

10.两台设备配套驱动的核心文件对比

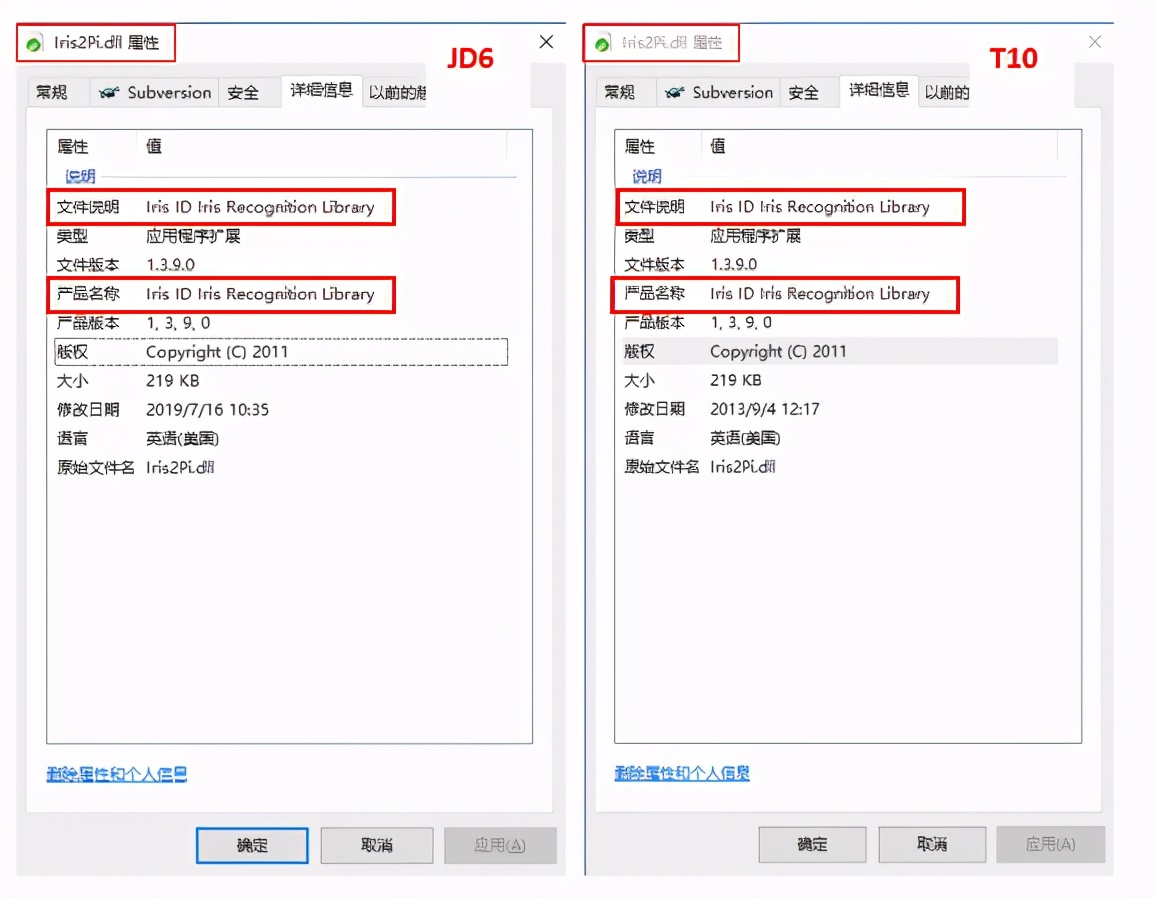

1)核心算法文件Iris2Pi.dll的对比

JD6和T10核心算法库文件的基本信息完全一致,产品名称显示为美国Iris ID该公司的算法库。交换此文件后,两种不同设备的驱动器都能正常工作。

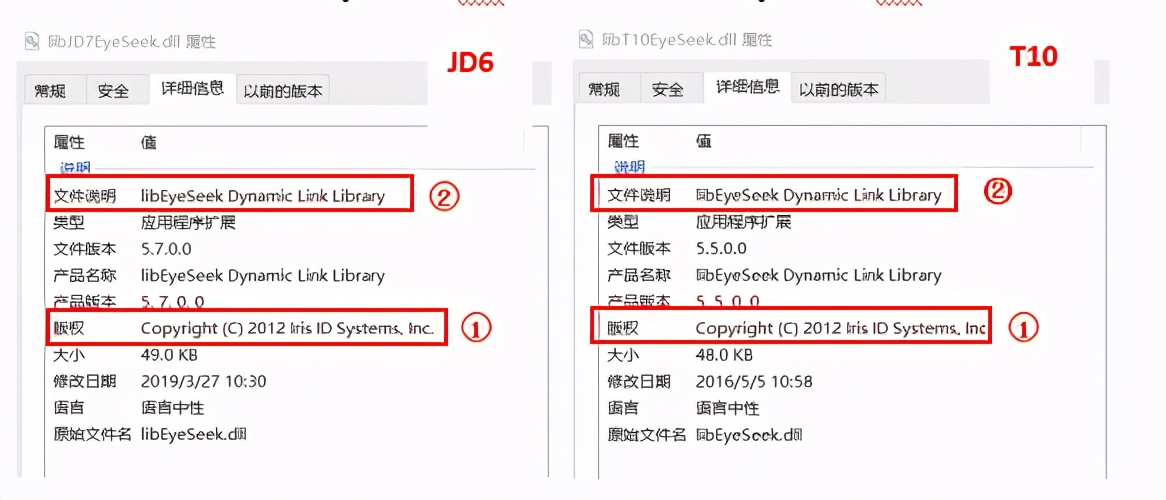

2)JD6的libJD7EyeSeek.dll与T10的libT10EyeSeek.dll对比

这两个动态链接库是图像处理库。虽然文件名称不同,但两种不同设备的驱动都可以正常工作,因为它们可以更改为彼此的名称。

从文件信息的角度来看,libJD7EyeSeek.dll版权完全属于美国Iris ID公司,如图红框①所示。

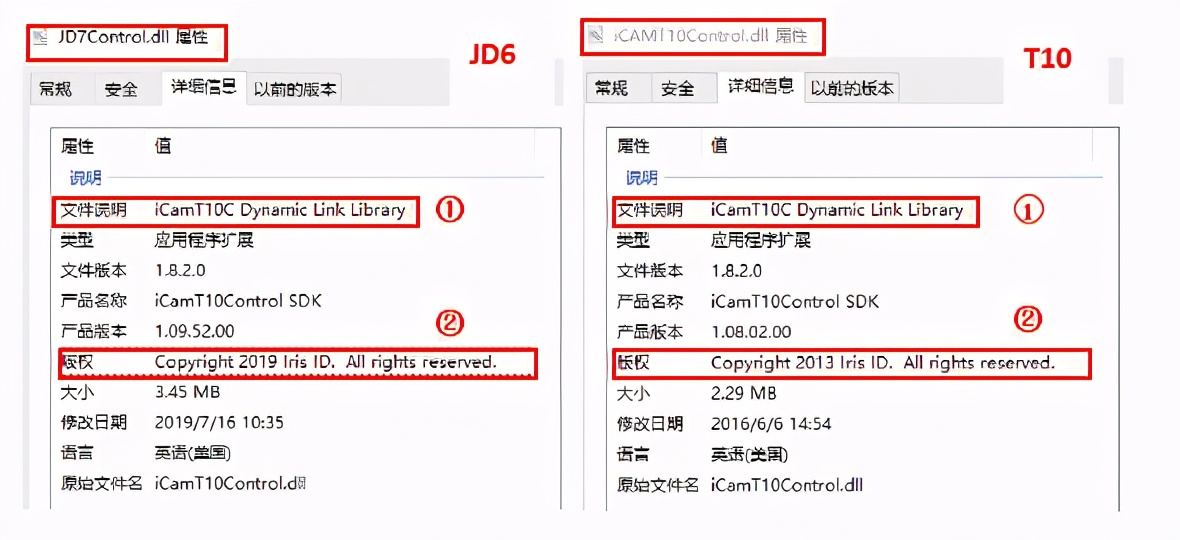

3)JD6的JD7Control.dll与T10的iCAMT10Control.dll对比

这两个动态链接库是设备控制程序。JD7Control.dll出现在文件描述中iCamT10版权完全属于美国Iris ID公司,如图红框①②所示。

11.万里红WLH-Iris-JD6和WLH-Iris-JD7对比虹膜采集识别仪

与万里红的两大虹膜设备相比,发现JD7与JD6硬件模块完全相同,软件驱动也相同,但型号不同。这也解释了为什么两种产品安装后的产品驱动显示是JD7。

以上测试信息可得出结论,硬件JD6虹膜采集识别设备及T10虹膜采集识别设备在外观和内部部件上高度一致,主芯片型号相同;国内软件JD6虹膜采集识别设备使用的核心算法库系统、图像处理库和两个控制虹膜识别两个动态链接库都来自美国Iris ID公司。同时,这个问题在公司的另一个JD7虹膜识别仪也存在。

安全威胁是由试验证明的问题引起的

1.虹膜图像是公民的生物特征信息,涉及国家安全。使用无自主知识产权的虹膜识别仪可能会导致关键信息源泄露。

2.从实际工作的操作流程来看,国内JD6和JD7虹膜设备的驱动程序和算法程序与T10产品基本相同。假设程序中包含恶意代码,虹膜图像、虹膜特征等个人隐私信息将面临泄露风险。

3.可能的威胁预警

a) 软件后门

虹膜采集识别设备需要在目标操作系统上安装驱动程序才能完成正常的采集和操作,并在未来的使用过程中升级和更新驱动程序。这些驱动程序驱动硬件设备,因此在系统中具有较高的操作权限。如果驱动程序有后门,则可以在特定时间触发(如特定时间、特定外部信号等),以实现对目标系统和 *** 的全面控制和攻击。由于驱动程序基本上是二进制的,实际操作内容不透明。即使通过反向分析和其他 *** ,也不能完全保证后门程序的发现。此外,后门程序也可以伪装成逻辑漏洞,即使被发现,也可以逃避系统缺陷,因此攻击行为的欺骗性和混乱性非常高,这也使得防御更加困难。

b) 硬件后门

由于硬件芯片的高度集成,无法确认芯片中的执行逻辑。很难找到虹膜设备隐藏在芯片中的各种硬件执行逻辑。如果使用特定的触发机制,则很难检测到硬件后门。更重要的是,硬件芯片几乎可以完成所有软件后门程序,无法清除。

c) 服务后门

另一安全隐患在于,某些特定的条件下,例如特定的日期,虹膜采集过程就会采集非正确的数据,从而使数据匹配失败,不能进行正常的操作,导致整个虹膜系统瘫痪。