2021年2月,IBM安全团队 X-Force发布了《2021威胁情报指数》,报告显示,漏洞利用已成为2020年的主要威胁。

对于攻击者来说,在 *** 中寻找和利用未补丁的问题或常见漏洞和暴露(CVE)它是获得 *** 初始访问权的最常见方式,成功率更高。

事实上,漏洞利用的成功率已经超过了钓鱼邮件,很大程度上取代了凭证盗窃,成为攻击者渗透 *** 的最可靠方式。

现状:新漏洞虽多,但威胁较大

X-Force数据显示,Citrix服务器目录经历了漏洞(CVE-2019-19871)是2020年使用最多的漏洞。

虽然这个相对较新的漏洞占据了榜单的Top然而,在2020年使用最多的十大漏洞榜单中,以往的安全漏洞占据了主导地位,2020年只发现了前十名中的两个。

由于前几年的安全漏洞仍在对尚未打补丁的设备和组织造成威胁,漏洞的累积效应使得它们遭受攻击的机率逐年增加。

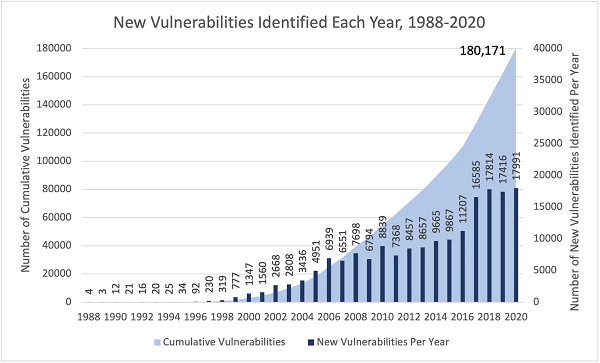

自1988年以来,每年发现的新漏洞总数呈上升趋势。2020年发现的新漏洞有17992个,到2020年底发现的总漏洞有180171个,达到更高点。

1988-2020每年新发现和累积的漏洞(来源:X-Force Red)

快速识别和补救安全从业人员漏洞的重要性迫在眉睫。

未修复的漏洞

2CVE-2006-1547和CVE-2012-0391是2020年最吸引人的两个漏洞,都是Apache Struts漏洞。在X-Force这两个漏洞在2020年最容易使用的漏洞列表中排名第三和第四。

虽然这两个漏洞已经被发现了15年和9年,并且已经采取了补救措施,但很多时候它们仍然没有被修复,攻击者仍然试图使用它们。每年新增的漏洞数量和累积的旧漏洞对攻击者来说都是一个丰富的矿山。

2020十大漏洞榜

X-Force根据攻击者的利用频率和意图,对2020年的十大漏洞进行了排名。该排名基于2020年IBM X-Force事件响应(IR)和IBM托管安全服务(MSS)数据。根据研究结果,攻击者专注于企业内网常见的企业应用和开源框架。

- CVE-2019-19871:Citrix应用交付控制器(ADC)

- CVE-2018-2006:NoneCMS ThinkPHP执行远程代码

- CVE-2006-1547:Apache Struts中的ActionForm漏洞

- CVE-2012-0391:Apache Struts的ExceptionDelegator组件

- CVE-2014-6271:GNU Bash 命令注入

- CVE-2019-0708:Bluekeep远程代码执行微软远程桌面服务

- CVE-2020-8515:Draytek Vigor命令注入

- CVE-2018-13382和CVE-2018-13379:Fortinet FortiOS不当授权和目录遍历漏洞

- CVE-2018-11776: Apache Struts执行远程代码

- CVE-2020-5722:HTTP:Grandstream UCM6200 SQL注入

下面详细讨论三个漏洞

1. CVE-2019-19871:Citrix应用交付控制器

该漏洞于2019年12月披露,适用于Citrix ADC、Citrix Gateway和NetScaler Gateway,允许攻击者在那里Citrix在服务器上执行任何代码或下载额外的有效载荷,如允许执行命令和强制密码的木马后门。

这个漏洞在IBM事件响应活动多次出现,最活跃的是2020年上半年。仅在2020年之一季度的所有初始妥协中,它就占25%。X-Force20201月份补救的所有攻击中高达59%。

事实上,在X-Force在事件响应活动中,攻击者使用漏洞的次数是其他漏洞的15倍。IBM托管安全服务经常观察到警报,提示攻击者试图利用这个漏洞。

2. CVE-2018-20062:NoneCMS ThinkPHP执行远程代码

2020年利用率第二的漏洞是CVE-2018-200662,允许攻击者随意执行PHP代码。X-Force威胁情报分析师观察到,它主要针对物联网(IoT)设备。这与IBM预计2020年物联网攻击将大幅上升。

大多数攻击者使用它CVE-2018-2006部署各种恶意软件,如SpeakUp后门、Mirai僵尸 *** 和各种加密货币矿机。

ThinkPHP是开源的PHP2018年12月8日,年12月8日ThinkPHP 5.0.23和5.1.31修复了版本,但在2018年12月11日发布的版本中,漏洞可以被修复PoC利用它吸引了攻击者的持续攻击。这个漏洞的延迟可能与物联网设备的识别和修复有关。

3. CVE-2006-1547:ApacheStruts中的ActionForm漏洞

Struts它通常用于创建开源框架Java *** 应用。15年前发现了这个漏洞,它可以使用Struts *** 应用程序崩溃以获取机密信息。攻击者意识到框架的广泛使用带来的机会,并利用了几个Apache Struts的漏洞。

旧漏洞的使用越来越频繁,提醒我们定期扫描 *** 应用程序中是否存在未修复的漏洞。

未知漏洞怎么办?

未披露的漏洞(包括零日漏洞)继续对企业 *** 构成威胁。通过渗透试验,企业可能会发现未知的漏洞。X-Force与零日漏洞相比,已知的 *** 安全漏洞,即使有缓解 *** ,仍对企业构成更大的威胁。

虽然企业无法控制未知漏洞的使用,但他们可以对已知漏洞采取结构化行动,专注于该领域的相对回报。漏洞管理服务可以识别、优先处理和修复现有漏洞,帮助企业提高资产安全性。

如何防止 *** 漏洞?

漏洞管理非常复杂。在做决策时,需要考虑资产、数据分类、业务目标、风险和性能基准,没有普遍的解决方案。

一些 *** 中的机器和基础设施容易受到攻击,需要进行严格的测试,以确保在应用程序更新或补丁时没有故障。

即使有特定的补丁,更好不要接受其他 *** 设备。漏洞管理总是平衡风险,从不是简单的单线程思维。

一些补丁管理措施:

- 了解你的 *** 。定期清点 *** 中的设备,包括设备、操作系统、应用程序、版本、IP这些系统的地址、云资产和所有者。建议每季度进行一次。

- 识别风险。使用漏洞管理工具和Crown Jewel Analysis识别重要资产,分析哪些漏洞最有可能影响这些资产。

- 在应用补丁之前进行测试。开发测试环境,模拟部署到企业环境后可能出现的问题。建议在适当的测试设备和资产样本中使用补丁。

- 部署补丁。在企业环境中部署新修补丁。一些漏洞管理工具可以自动部署补丁。

参考链接(点击链接获取报告):

https://securityintelligence.com/posts/top-10-cybersecurity-vulnerabilities-2020/