一、前言

2020年因新冠肺炎(COVID-19)持续传播导致远程办公需求激增, *** 攻击也激增,其中勒索病毒最为明显。2020年,勒索病毒爆发,攻击规模和勒索赎金大幅增加。其中,勒索赎金更高的是富士康勒索事件。2020年12月,富士康位于墨西哥工厂的服务器遭到勒索病毒攻击,要求富士康在21天内支付费用1804.0955比特币,约合2.3亿元人民币。

勒索病毒欢迎的勒索病毒家族是Maze、REvil、Sodinokibi 、NetWalker、Ryuk等待。随着进攻和防御的发展,勒索病毒在2020年也增加了新的特征。例如,勒索分为两个阶段。首先,要求受害者支付赎金以换取密钥以解密文件,然后要求受害者支付另一笔赎金,以确保秘密信息不被披露。与此同时,勒索病毒的操作人员从成本效益的角度改变策略,攻击目标从广泛的 *** 到准确的交付,攻击关键的高价值目标,以换取高赎金。从简单的勒索行为到僵尸 *** 、采矿等。

Ryuk勒索病毒最早于2018年由外国安全公司披露,其主要特点是利用工具包通过垃圾邮件和漏洞传播。阿里云安全中心最近捕获了一个ryuk对于新的变体样本,我们详细分析了其水平传播技术,以揭示勒索病毒的常见技术手段。通过分析,我们会发现勒索病毒会尽一切努力传播,扩大结果,造成更大的损害。最后,我们将提出预防建议。

二、详细分析

1. 反调试和脱壳

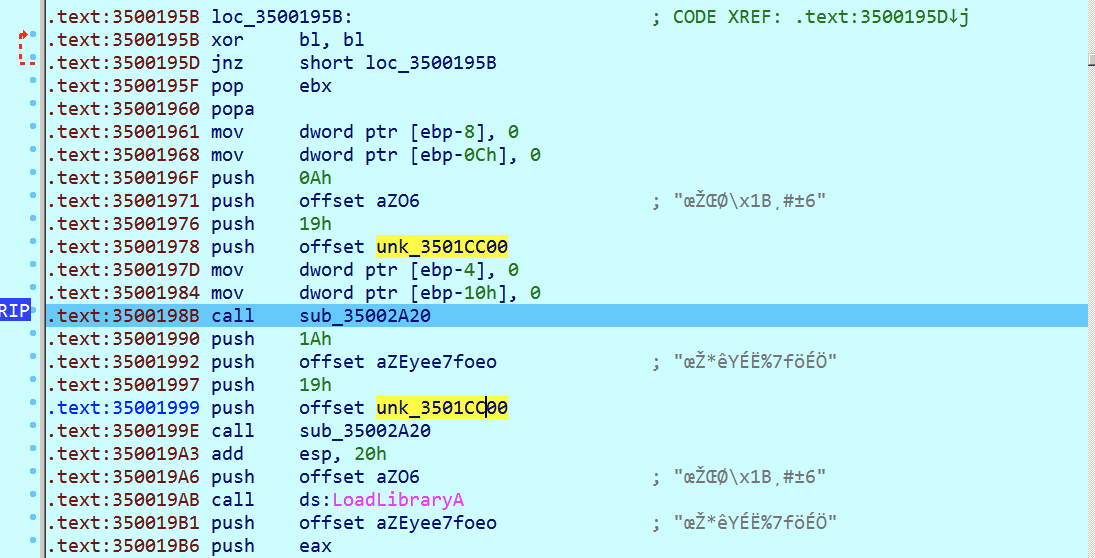

样本编译时间为2021.1.22,VT之一次出现的时间是2021.2.2,所以样本还是很新的。当然,之一件事是IDA静态分析。分析发现样本使用了独特的外壳程序,这将给静态分析带来麻烦。所以我们试着让它运行到外壳解密状态,然后我们做进一步的分析。如下图所示,样本加密了使用的资源,如字符串。

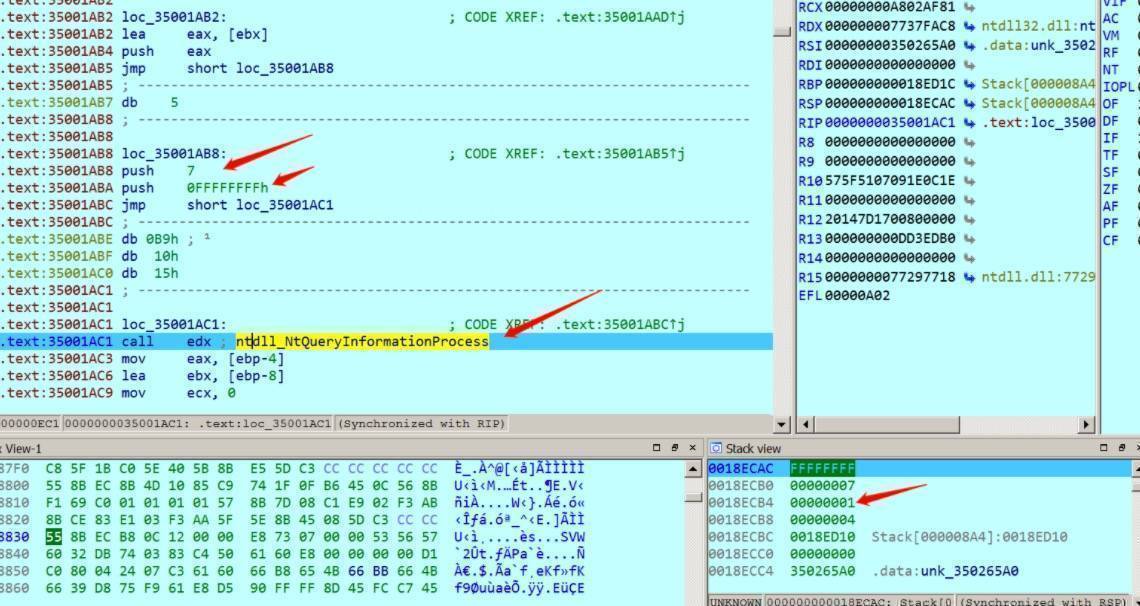

调试器运行时,发现样品也有反调试机制。

这里是一个DebugPort查询操作,指针地址1,当然会触发异常。还有几个类似的地方需要处理。

在解决了反调试问题后,样本代码将自行解密,然后我们将内存转存并修复IAT,这样,代码分析就会清晰得多。

2. fileless加密勒索方式

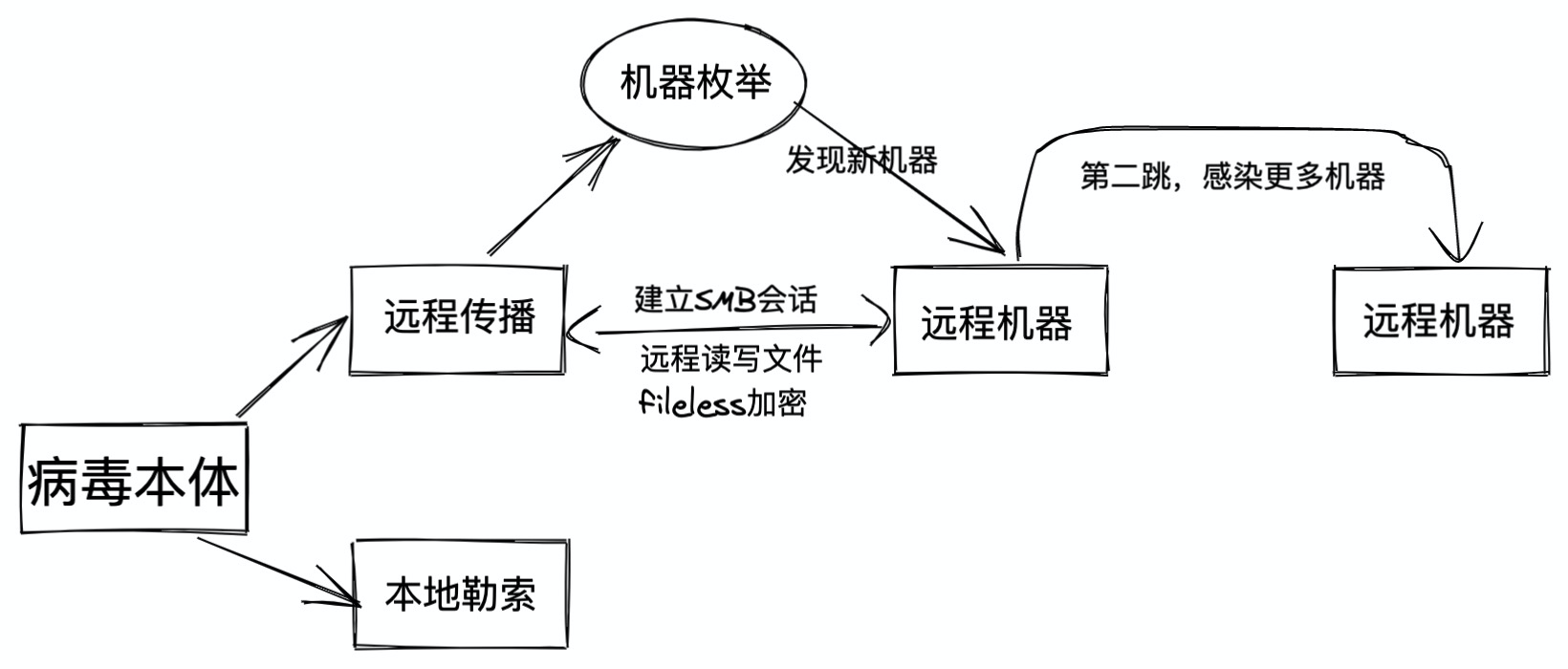

在随后的分析中,我们发现了一个有趣的地方,Ryuk当勒索病毒感染远程机器时,它不会传输可执行文件,然后拉起并再加密。 *** B协议,远程感染加密文件。这样做的好处是,在被攻击的机器上,读写文件的上下文都是系统过程。这将很难决定防御引擎是否是恶意勒索。

攻击者使用 *** B远程登录和文件访问协议需要登录权限。在许多企业局域网环境中,服务器的登录密码是相同的,攻击者通过mimikatz和wce通过这种方式,您可以获得帐户的登录凭证信息,然后建立它 *** b会话很容易。这里不讨论。

远程感染的过程分析如下:

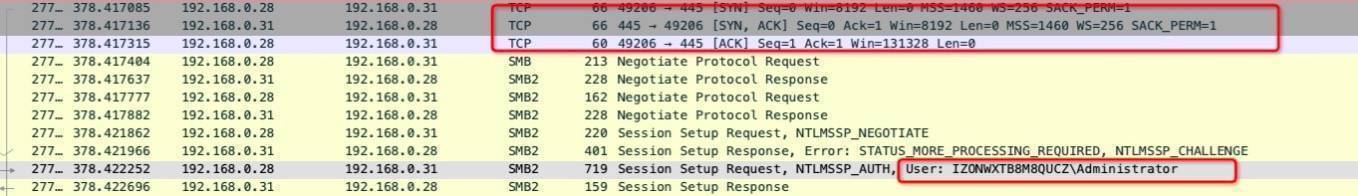

在测试环境中,我们有两用户名密码相同的测试机:测试机1(192.168.0.28),测试机2(192.168.0.31),在测试机1中运行勒索样本,在测试机2中分析抓包。

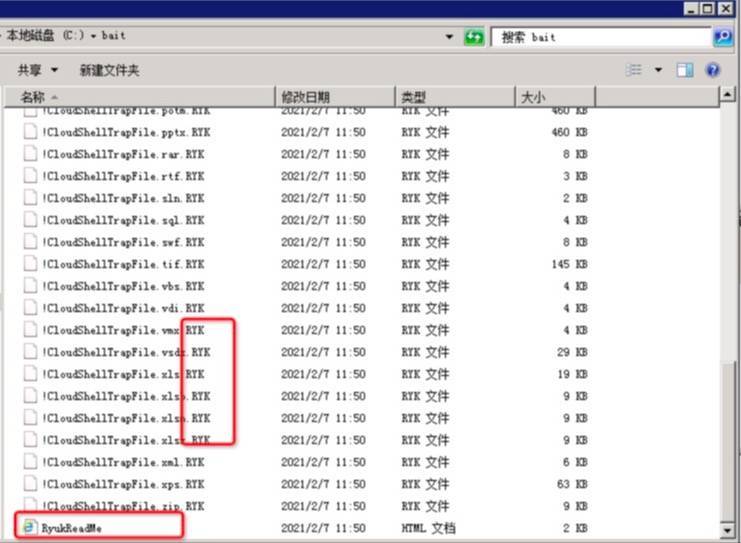

测试机1运行样本后,显示测试机2的诱饵文件已加密,并写入勒索通知文件。

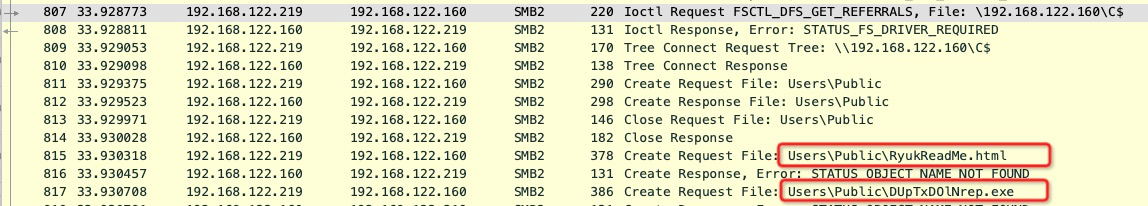

试验机1通过在试验机2抓包发现 *** B远程登录到测试机2,然后远程加密测试机2的诱饵文件。

在获得本地凭证的前提下,通过样本 *** B协议登录局域网中同密码的机器,然后通过 *** B实现勒索的目的。

通过 *** B协议登录的前提是有明确的密码或NTLM hash,明文密码可以通过爆破获得,难度大,但密码NTLM hash目前公开的工具比较容易获得:mimikatz、wce(Windows Credentials Editor)都能拿到NTLM hash,因此,病毒也可以以同样的方式获得NTLM hash。

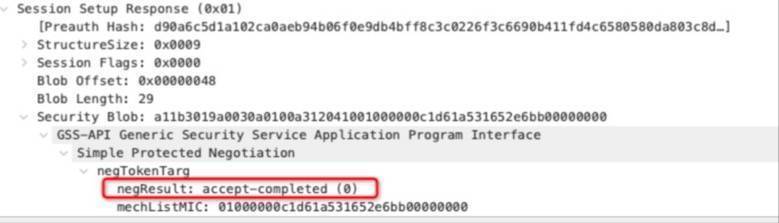

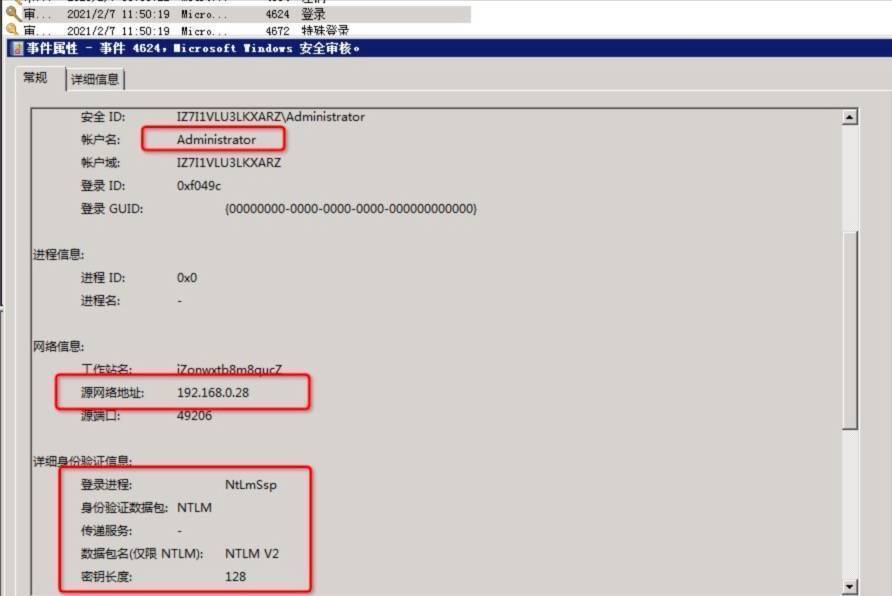

样本首先连接到445端口,然后通过 *** B协议使用NTLM远程机器认证登录。

Response包显示成功登录。远程机器上的日志也记录了成功登录的过程。(192.168.0.28为攻击者IP)

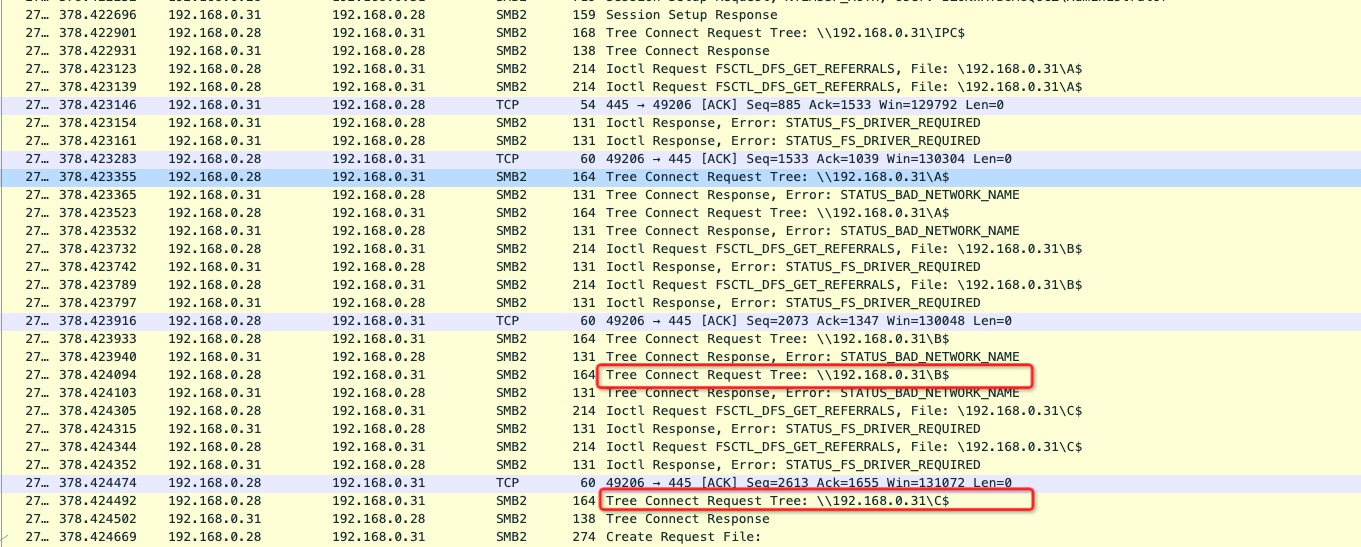

可见登录成功后去遍历磁盘分区。

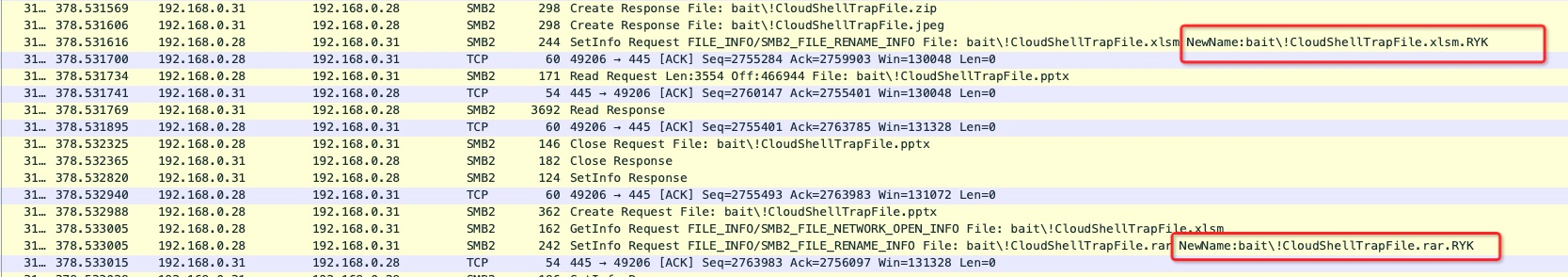

远程加密重命名诱饵文件在这里可见。

通过上述过程 *** B该协议对目标机的文件进行了加密勒索,而不投放病毒。对于防守者来说,这给检测防御带来了一些困难。

3. 持久性和蠕虫化

这里可以看到勒索病毒通过 *** B将病毒本身复制到 C:\User\Public\目录下。

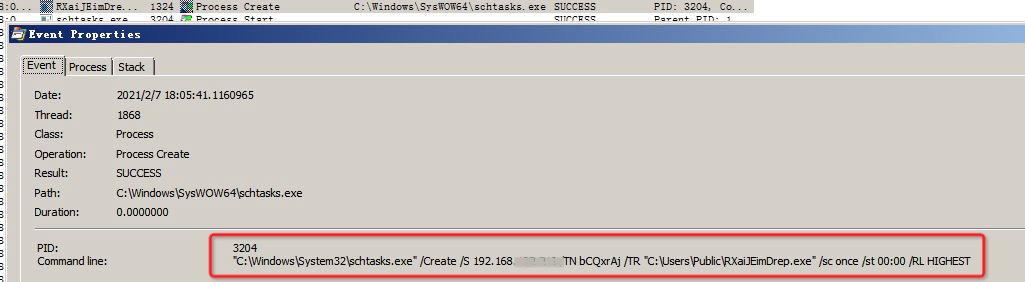

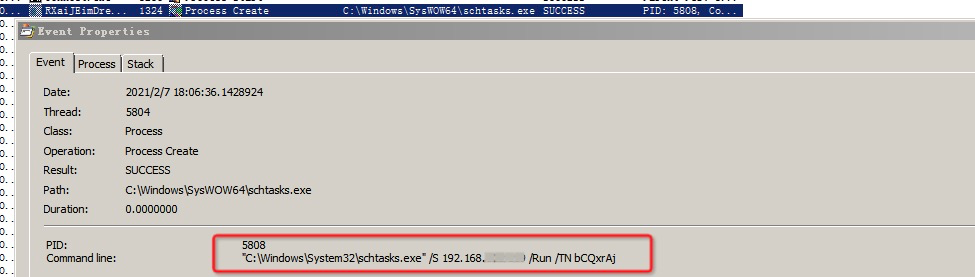

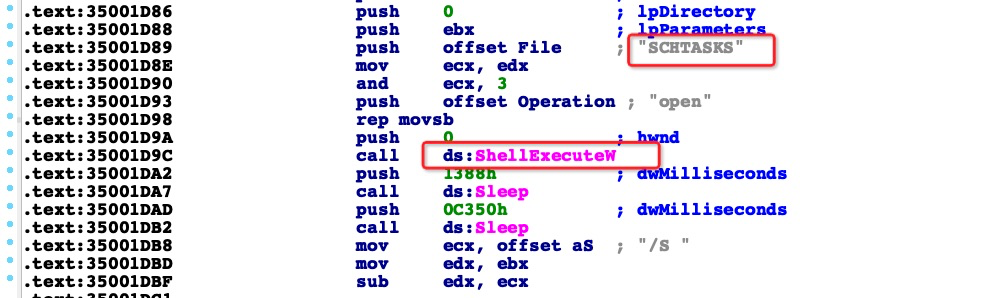

病毒传播后,下一个过程自然是建立启动项和拉起过程。PronMon监控发现,Ryuk这种勒索病毒是通过的schtasks为远远端受害者机器的计划任务。计划任务建立后,立即发送Run拉起命令。通过这一过程,病毒本身的传播和传导得到了实现,勒索病毒实现了持久性和蠕虫化。

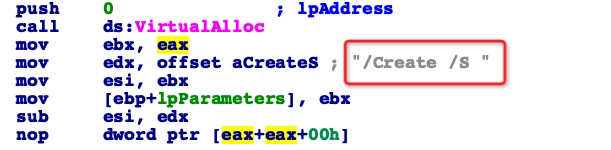

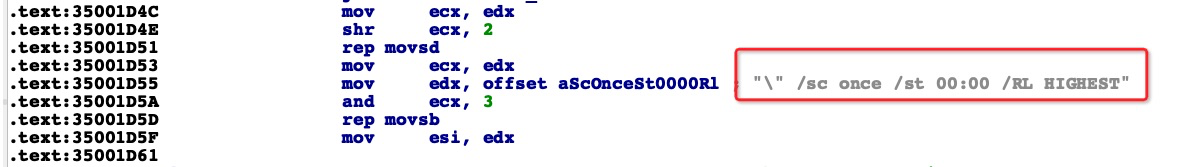

IDA创建计划任务的逻辑对应代码如下。

综上所述,传播过程如下:

3.总结:

Ryuk该勒索样本包括壳体加密和本地勒索,也实现了水平传播和远程勒索,技术相对全面。另一个有趣的地方是,我们发现勒索病毒会通过打印机打印自己的勒索声明,这可以说是非常傲慢的。

Ryuk勒索病毒仍在进化,防守者需要始终关注样本进化的趋势,并提出新的防御、检测和修复方案。

三、保护建议

- 除非需要明确,否则,Windows强烈建议禁止445端口。

- 不要在局域网内使用弱密码或统一密码。

- 操作系统应及时安装补丁,安全软件也应更新。

- 定期备份重要文件,防患于未然。