由国家支持的与俄罗斯有关的攻击组织Sandworm与一项长达三年的秘密行动有关,该行动被称为Centreon的IT攻击目标的监控工具。

法国信息安全机构ANSSI根据一份咨询报告,根据研究,攻击已经被攻击“几家法国公司”,该活动始于2017年底,持续到2020年,特别影响攻击Web托管提供商。

周一,法国信息安全机构表示:

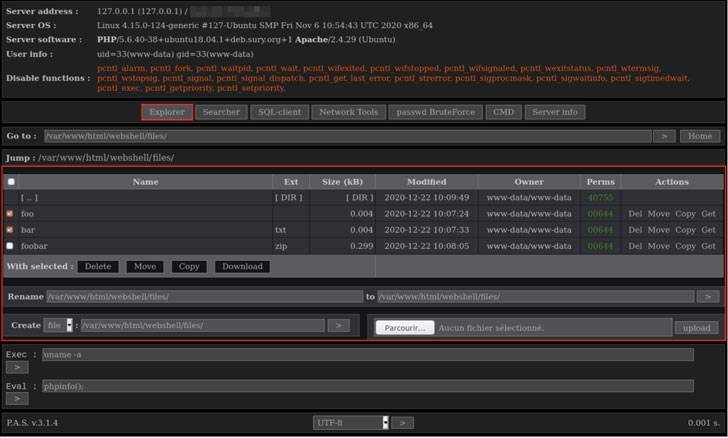

- “在攻击系统上,ANSSI发现以webshell几个暴露在互联网上的后门存在Centreon服务器上。”

后门被标记为PAS Webshell,版本号3.1.4。在同一服务器上,ANSSI找到另一个和ESET描述后门相同的后门,称为Exaramel。 Exaramel 后门“是后门组件的改进版本”,针对工业控制系统(ICS)恶意软件 Industroyer 的一部分,Industroyer 2016年12月乌克兰停电。

据说俄罗斯黑客组织(也被称为APT28,TeleBots,Voodoo Bear或Iron Viking)在过去的几年里,一些更具攻击性的 *** 攻击,包括2016年乌克兰的电网攻击和2017年NotPetya2018年平昌冬奥会勒索软件爆发。

虽然最初的攻击对象似乎不清楚,但受害者 *** 的入侵和Centreon有关,Centreon是一家同名法国公司开发的应用程序和 *** 监控软件。

Centreon成立于2005年,其客户包括Airbus,Air Caraïbes,ArcelorMittal, *** ,Luxottica, Kuehne Nagel,Ministère de la Justice français,New Zealand Police,PWC Russia,Salomon,Sanofi和 Sephora,目前还不清楚通过软件黑客攻击的组织有多少。

ANSSI受攻击的服务器运行CENTOS操作系统(版本2.5.2),这种恶意软件被发现在两种不同的恶意软件中,一种叫做PAS的公开Webshell,另一个名为Exaramel,自2018年以来,Sandworm该用于以前的攻击Webshell。

web shell配备处理文件操作、搜索文件系统SQL数据库交互,对SSH、FTP、POP3和MySQL攻击暴力密码,创建反向密码shell和运行任意PHP命令的功能。

另一方面,Exaramel可作为远程管理工具执行Shell命令并在攻击者控制的服务器和感染系统之间复制文件。它还使用它HTTPS与其命令和控制(C2)为了检索要操作的命令列表,服务器进行通信。

此外,ANSSI调查显示,为了连接Web Shell,在常见的虚拟 *** 服务中使用C2重叠存在于基础结构中,从而连接操作Sandworm。

研究人员说:

- “攻击设备众所周知Sandworm会引起随后的攻击活动,然后重点关注适合受害者群体战略利益的具体目标,ANSSI观察到的活动符合这种行为。”

鉴于SolarWinds供应链的攻击,研究人员认为诸如Centreon此类监控系统已成为不良行为者在受害环境中发起攻击和横向移动的有利手段。然而,与前者的供应链攻击不同,最近披露的攻击似乎是通过使用受害者中心 *** 运行的Centreon面向互联网的软件服务器。

ANSSI警告说:

- “因此,建议在漏洞公开并发布纠正补丁后立即更新应用程序。建议不要使用这些工具Web界面公开到互联网上或使用非应用身份验证来限制这种访问。”

本文翻译自:https://thehackernews.com/2021/02/hackers-exploit-it-monitoring-tool.html若转载,请注明原文地址。