本文摘自 Chainalysis 2021年加密犯罪报告,点击此处下载完整内容。

*** 安全研究人员指出,许多攻击RaaS分支机构在不同的病毒之间切换,许多看似不同的病毒实际上是由同一个人控制的。从区块链的角度来看,Chainalysis 团队的研究人员研究了2020年最著名的四种勒索软件之间的潜在联系:Maze、Egregor、SunCrypt和Doppelpaymer。

去年这四种勒索病毒相当活跃,攻击了它们Barnes & Noble、LG、Pemex和University Hospital New Jersey等知名机构。这四个机构都使用了RaaS模型意味着他们的分支机构进行了勒索软件攻击,并将每个受害者支付的部分款项返还给病毒的创始人和管理员。这四个机构也使用它“双重勒索(double extortion)”策略。虽然勒索软件攻击并不是什么新鲜事,但在过去的2020年里,它正逐渐成为各种规模层次企事业单位的头号威胁。

与以往的勒索软件攻击相比,2020年的勒索软件攻击者也调整了运营策略。一方面,各种规模的企事业单位都会成为勒索软件攻击的对象。虽然不同的勒索软件运营组织在攻击对象的选择上有所不同,但总的来说,其整体覆盖面更广。另一方面,这些勒索软件的攻击者往往会选择窃取数据和索取赎金来对受害者进行双重打击,也称为双重勒索。

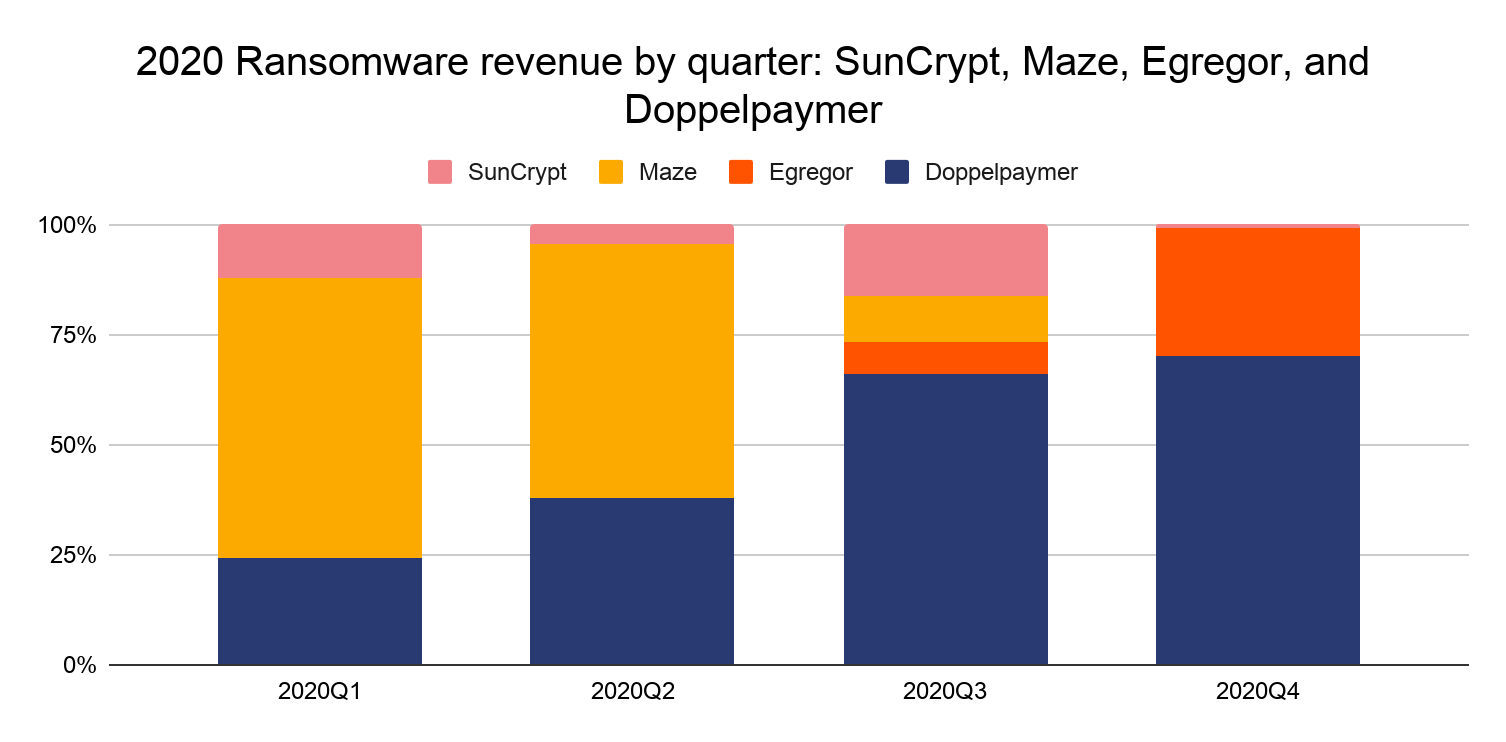

以下是2019年末以来这四家机构的季度收入:

请注意,Egregor直到2020年第四季度(具体来说是9月中旬)才开始活跃,也就是说Maze病毒变得不活跃后不久。因此,一些 *** 安全研究人员认为这确的Maze和Egregor在某些方面有联系的证据。11月初,Maze运营商在其网站上发布公告,称该机构因活动放缓而停止运营。不久之后,它的大部分机构都搬到了Egregor,导致一些人认为Maze经营者只是简单的将军Maze更名为Egregor,并指示机构加入。这是一个相对常见的勒索软件,尽管它也可能由子机构决定Egregor这是他们的更佳选择。甚至可能Maze分支机构对Maze经营者感到不满,导致分裂。然而,就像Bleeping Computer所指出的,Maze和Egregor共享许多相同的代码,相同的勒索信,并拥有非常相似的受害者支付网站。 *** 安全机构Recorded Future我也注意到了这一点,Egregor和一个名为QakBot银行木马也有相似之处。

也不仅仅是Egregor,在另一次攻击中,Bleeping Computer声称Suncrypt代表联系了他们,声称是Maze在宣布关闭之前,他们属于“Maze卡特尔的勒索软件”尽管如此Maze否认这一点。然而,威胁情报机构Intel471 私下传播的一份报告也支持这一说法。报告称,SunCrypt代表将他们的变种描述为“著名勒索病毒变种的重写和重新命名版本”。Intel471报告还说,SunCrypt只与少数子机构合作一次,SunCrypt运营商对这些子机构进行了广泛的采访和审查。因此,研究人员认为,SunCrypt与其他勒索软件之间的任何分支重叠,更有可能表明这两种病毒之间有更深层次的联系,而不仅仅是巧合。

区块链分析显示Maze、Egregor、SunCrypt和Doppelpaymer有各种重叠和其他可能的联系。

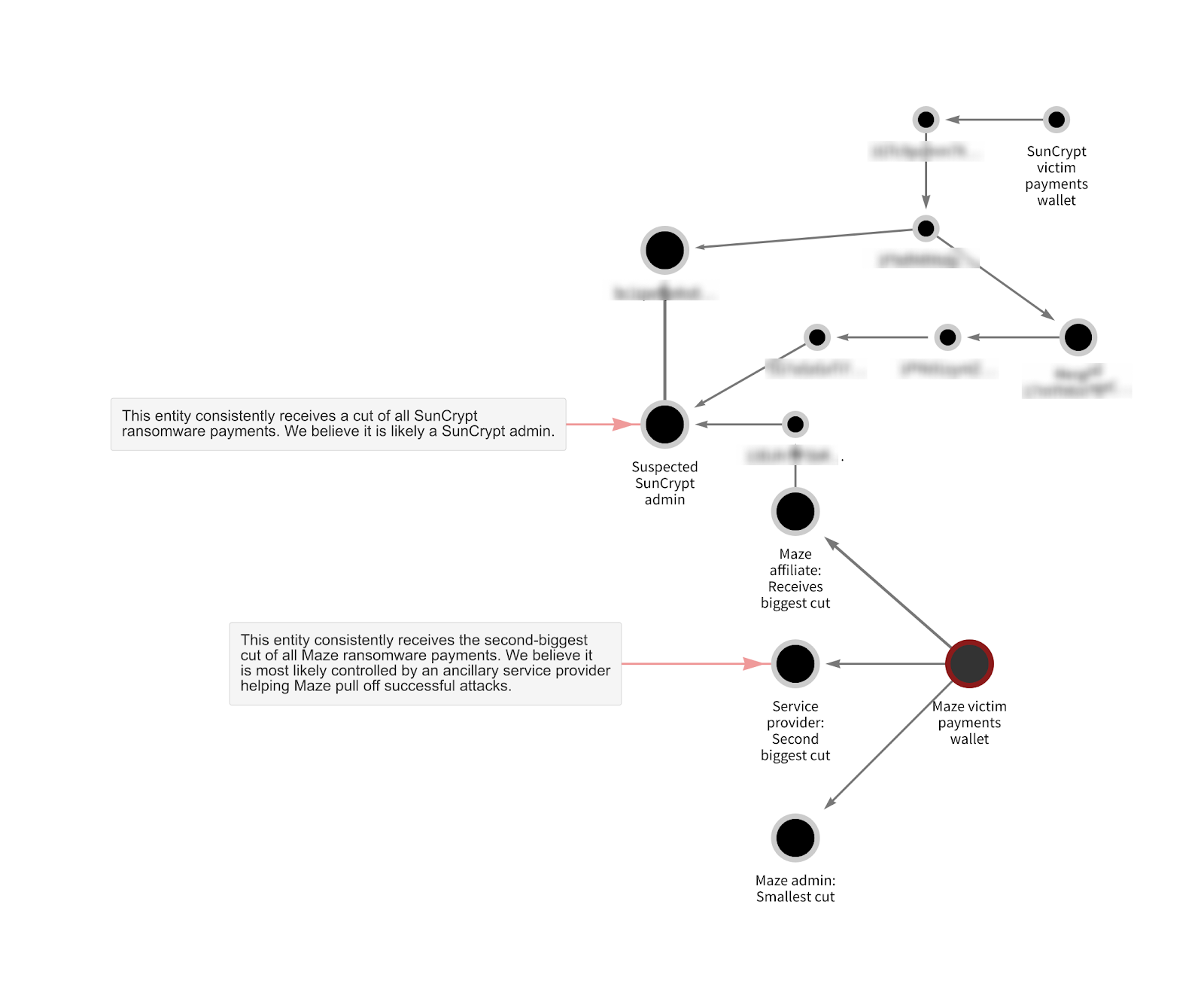

正如研究人员所说,有间接证据表明这四种病毒和相关衍生品之间的联系。但是我们在区块链上看到了什么链接呢?让我们从Maze和SunCrypt开始。

上面的Chainalysis Reactor这表明图表提供了强有力的证据Maze勒索软件的机构也是如此SunCrypt组织。从图的底部,我们可以看到Maze勒索软件攻击中获得的资金是如何分配的。首先,大部分成功的赎金支付都进入了该机构,因为他们承担了实际实施勒索软件攻击的风险。第二次攻击来自第三方。虽然我们不确定第三方的作用,但我们相信它可能是一个辅助服务提供商来帮助它Maze完成攻击。勒索软件攻击者通常依赖于防弹托管、渗透测试服务或访问受害者 *** 中的漏洞等第三方工具。这些辅助服务提供商可以在 *** 犯罪(darknet)他们的产品在论坛上销售,但并不一定是所有的勒索软件攻击。最后,每笔赎金的最小部分进入了另一个钱包,研究人员认为这个钱包是病毒管理人员。

但是在本文的示例中,研究人员看到Maze子公司还通过中介钱包向大约疑似怀疑SunCrypt管理员地址发送资金(约定9.55比特币价值超过9万美元),研究人员将其认定为整合钱包的一部分和几种不同SunCrypt攻击相关资金。这表明,Maze或者关联公司SunCrypt关联公司可以以其他方式参与SunCrypt。

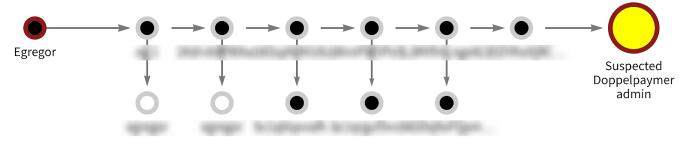

另一个Reactor图显示了Egregor和Doppelpaymer勒索软件病毒之间的联系。

在这种情况下,研究人员看到Egregor钱包向疑似Doppelpaymer管理员的钱包大概发了78.9价值约85万美元的比特币。虽然研究人员目前还不确定,但这是另一个重叠的例子。研究人员假设有Egregor标签钱包是两个机构的机构Doppelpaymer管理员发钱。

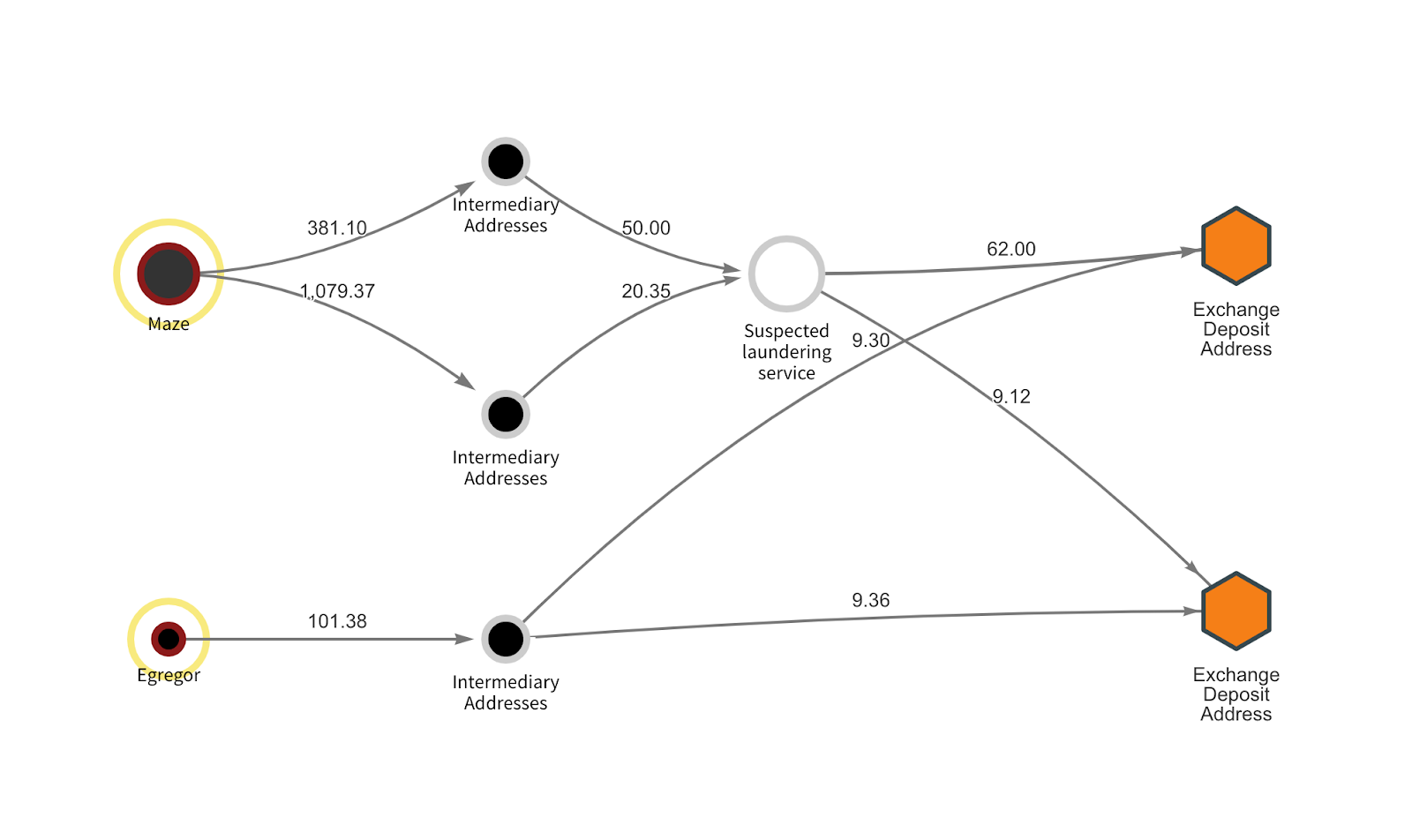

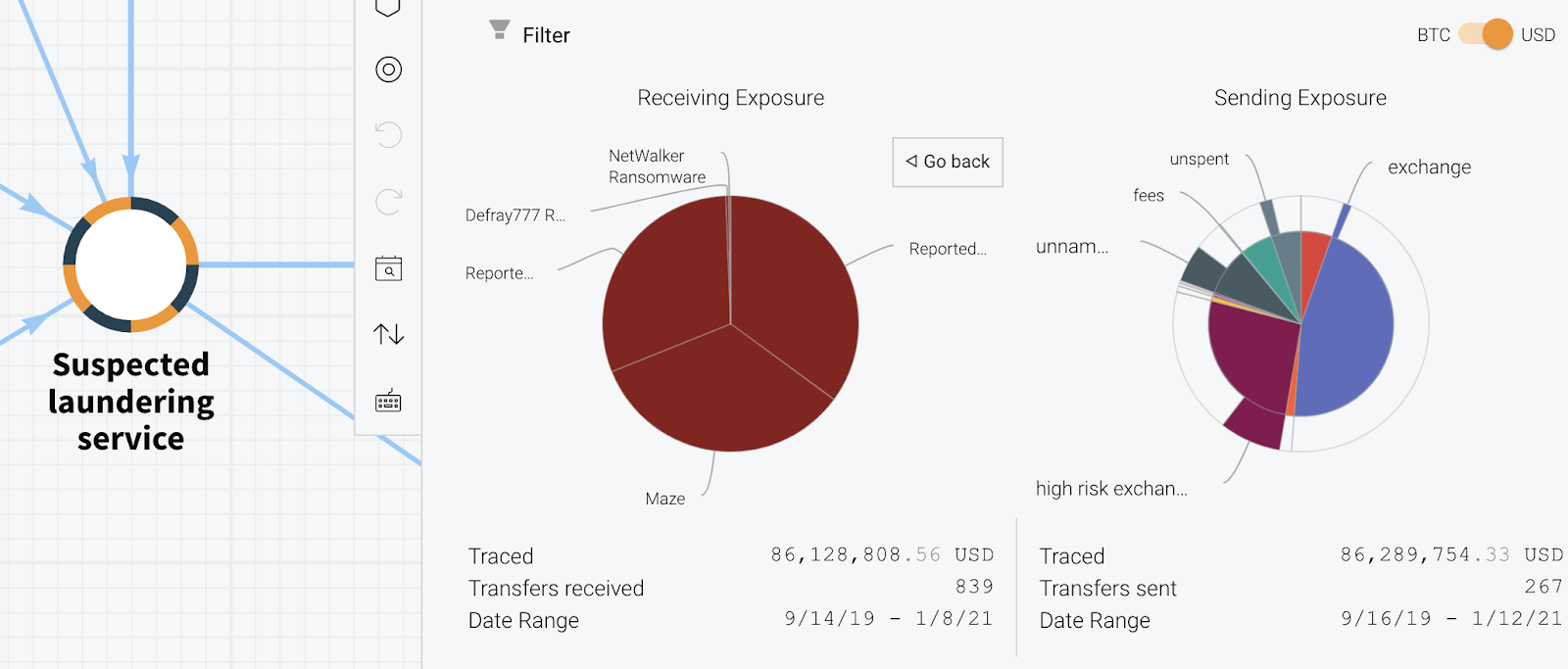

最后,下面的Reactor图显示了研究人员认为是的Maze和Egregor管理员使用相同的洗钱基础设施示例。

这两种“受害者支付”钱包通过中间钱包将资金发送到著名加密货币交易所的两个存款地址。根据他们的交易模式,我们认为这两个存款地址都属于场外(OTC)经纪人专门帮助勒索软件运营商和其他 *** 犯罪分子用非法加密货币交易现金。Maze例如,这些资金正在到达OTC地址之前流经了另一个涉嫌洗钱的服务,还不清楚Maze是服务还是服务OTC接收现金本身OTC经纪人和洗钱的人很可能服务一样。

尽管这并不意味着Maze和Egregor拥有相同的管理人员或机构,但这仍然是执法部门的重要潜在线索。如果没有办法将不义之财转化为现金,就没有必要进行与加密货币有关的犯罪。执法部门可能会严重阻碍上图所示的洗钱服务机构或腐败的场外交易经纪人(后者在大型知名交易所开展业务)Maze和Egregor盈利能力没有真正抓住菌株的管理员或分支机构。不仅仅是那些特定的勒索软件。

涉嫌洗钱服务Doppelpaymer,WastedLocker和Netwalker勒索软件获得资金,整个类别的加密货币价值近290万美元。同样,它也从Hydra和FEShop当暗网市场获得价值近65万美元的加密货币时,图中的两个OTC *** 地址也有类似的犯罪风险。

虽然研究人员不能肯定研究人员Maze、Egregor、SunCrypt或Doppelpaymer有相同的管理员,但可以肯定地说,他们中的一些人有共同的组织,研究人员也知道Maze和Egregor依靠相同的OTC尽管他们以不同的方式与这些经纪人互动,但经纪人将加密货币转换为现金。

本文翻译自:

https://blog.chainalysis.com/reports/ransomware-connections-maze-egregor-suncrypt-doppelpaymer