0x00、前言

在快递和外卖之后,在互联网上购物已经成为一种时尚。这背后是快速增长的新零售和新鲜产业。此外,它具有非常高频和重要的本地生活平台入口功能,吸引了许多互联网巨头。因此,对于这个风口,大公司有自己完善的安全管理解决方案,一般不会有重大的安全事件。然而,对于一些中小企业来说,在线业务快速(使用公共云),没有完善的早期业务安全规划,安全运营外包,设置核心业务和核心算法与大学合作外包。由于安全事件频繁发生,本文以新鲜电子商务业务安全事件为切入点,讨论了快餐时代的安全运营方式。

0x01、药引子

@1、泛互联网业务介绍

用户业务系统规模约40台,包括:核心业务系统:云鲜集智能电子商务生态系统、客户关系管理系统;渠道端—营销端—数据端全链数字操作系统:各种App导入系统、算法平台、自助式BI辅助系统:服务器运维监控、监理程序、安全服务等。

@2、发现安全问题的阶段

从公共云平台侧发现了安全问题。公共云外网出口Pop点IDS监控数据中发现,该账户下有多个主机DDoS攻击,导致影响部署在同一物理机上其它云主机出现 *** 数据丢包的现象,很不幸的是,这个被影响的用户是游戏厂商,对 *** 延时要求特别高,在 *** 性能监控系统中发现,延时增大影响业务。

@3、安全问题调查阶段

*** 层面发现的安全问题需要在主机层面进行相关验证;主机层需要安装主机安全客户端,否则无法感知主机层的安全威胁。后台查询发现,租户大部分云主机未安装公共云提供的默认镜像,导致云原生主机未安装安全客户端,联系客户运维,在所有服务器上安装主机安全客户端,购买企业版。

安装完成后,主机安全入侵检测系统立即发现大量安全报警,包括:

1采矿检验:

病毒木马:

篡改敏感文件:

发现crontab下设置

资产指纹

通过资产指纹功能操作界面,通过资产指纹功能查看发现:

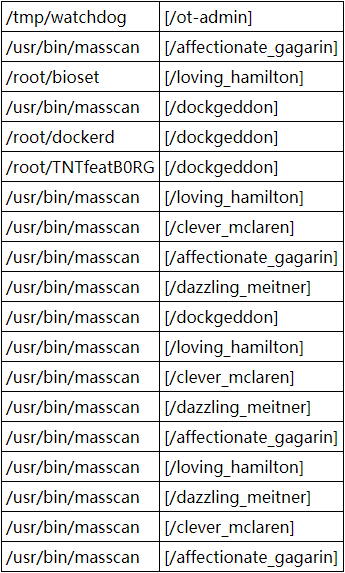

运行了大量对外扫描的进程

同时发现大量容器接口对外监控,业务系统建设相对随意。许多系统是通过docker直接搭建 *** docker端口映射到外网。redis、mysql等待敏感服务。

5容器运行安全

在容器运行过程中发现安全产品功能:

@4、业务止损

发现问题的主机只是上述核心业务系统的主机。问题发生后,平台直接离线其 *** 权限,导致新鲜业务订单系统无法正常运行,已改为手动操作excel记账方式运行。所以,先做业务止损。

整体入侵流程:

1、自带暴力破解容器mysql和redis,

2、获得数据库权限后,写入下载恶意程序执行脚本

3、恶意程序脚本的执行

4、采矿程序部署在容器中

5、启动masscan扫描程序横向攻击

6、入侵宿主机部署采矿程序和扫描程序。

止损总体流程:

- 清除crontab恶意脚本中加载

- 杀掉进程

- 删除可疑过程相关文件

- 将请求地址添加到黑名单中

- 申请开放 *** 权限

0x02、快餐时代的安全运行

根据与安全托管运营商的沟通,我们发现这种泛互联网企业实际上不愿意投资于安全,运营 *** 提供的安全建议基本上并不重要。只有当安全事件影响业务时,他们才能醒来。

经过多年的安全经验,建议云上租户做好以下工作:

1、充分利用公共云IaaS本产品有的安全属性

- VPC,需要隔离不同的业务单位。

- 安全组应严格限制主机对外开放端口。

- NATGateway,内部主机要上网NATGateway

- 复杂密码用于云主机

2、适当购买核心云原生安全产品

- 主机安全企业版

主机安全,是服务器个人安全管家,通过资产管理、漏洞管理、基线检查、入侵检测、程序运行认证、文件完整性验证、安全运行、网页防篡改功能,帮助企业更方便地管理主机安全风险,实时发现黑客入侵,满足保险合规要求。

费用:市场价格每年1000元/台,40台约4万元。当然也有折扣。

- 云Web应用防火墙

云Web防火墙(云WAF),云Web应用防火墙WAF对网站业务流量进行多维度检测和防护,结合深度机器学习智能识别恶意请求特征和防御未知威胁,全面避免网站被黑客恶意攻击和入侵。

费用:市场价格每年4000元/10个域名,4.8一万元。当然还有折扣。

3、提高安全意识

如果是 *** 操作,应足够重视给出的安全建议。

若转载,请注明原文地址。