Microsoft已为其Microsoft安全扫描程序(MSERT)为了最近的检测,工具推出了新的更新Exchange Server部署在攻击中Web Shell。

3月2日,Microsoft有四个披露Exchange Server 0day用于暴露漏洞Outlook On the web(OWA)服务器CVE-2021-26855、CVE-2021-26857、CVE-2021-26858、CVE-2021-27065。

这些漏洞被称为“ ProxyLogon”,威胁参与者正在使用这些漏洞窃取邮箱,收集凭据以及部署Web Shell访问内部 *** 。

当Microsoft当他们披露这些攻击时,他们已经发布了Microsoft Defender更新签名,这些签名将被检测使用0day漏洞安装的Web Shell。

Microsoft Defender使用以下签名检测这些Web Shell:

- Exploit:Script/Exmann.A!dha

- Behavior:Win32/Exmann.A

- Backdoor:ASP/SecChecker.A

- Backdoor: *** /Webshell (not unique to these attacks)

- Trojan: *** /Chopper!dha (not unique to these attacks)

- Behavior:Win32/DumpLsass.A!attk (not unique to these attacks)

- Backdoor:HTML/TwoFaceVar.B (not unique to these attacks)

对于不使用Microsoft Defender的组织,Microsoft已更新的签名添加到其中Microsoft在这些攻击中使用的安全扫描器独立工具中,帮助组织搜索和删除Web Shell。

使用Microsoft删除安全扫描程序Web Shell

Microsoft又称安全扫描程序Microsoft支持紧急响应工具(MSERT),它是一种独立的便携式反恶意软件工具,包括Microsoft Defender用于扫描和删除检测到的恶意软件的签名。

MSERT按需扫描程序,不提供任何实时保护。因此,它只用于点扫描,而不是作为一个完整的病毒预防程序。

此外,如果您未使用/N参数启动程序,则MSERT所有检测到的文件都会自动删除,不会隔离,如中所示msert.exe /N。要扫描Web Shell如果不删除,也可以使用本文末尾提到的PowerShell脚本。

可以将Microsoft将安全扫描程序下载为32或64个可执行文件,并根据需要扫描计算机执行点。

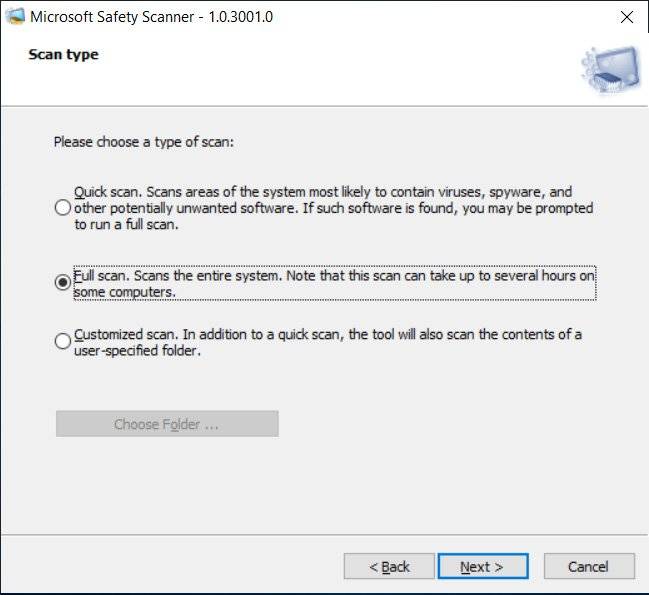

启动程序后,同意许可协议,屏幕上会显示一个问题,询问您需要执行哪种类型的扫描。

Microsoft建议您选择“完全扫描”扫描整个服务器的选项。

因为完全扫描可能需要很长时间,这取决于安装的大小,所以Microsoft还声明您可以执行以下文件夹“自定义扫描”:

- %IIS installation path%\aspnet_client\*

- %IIS installation path%\aspnet_client\system_web\*

- %Exchange Server installation path%\FrontEnd\HttpProxy\owa\auth\*

- Configured temporary ASP.NET files path

- %Exchange Server Installation%\FrontEnd\HttpProxy\ecp\auth\*

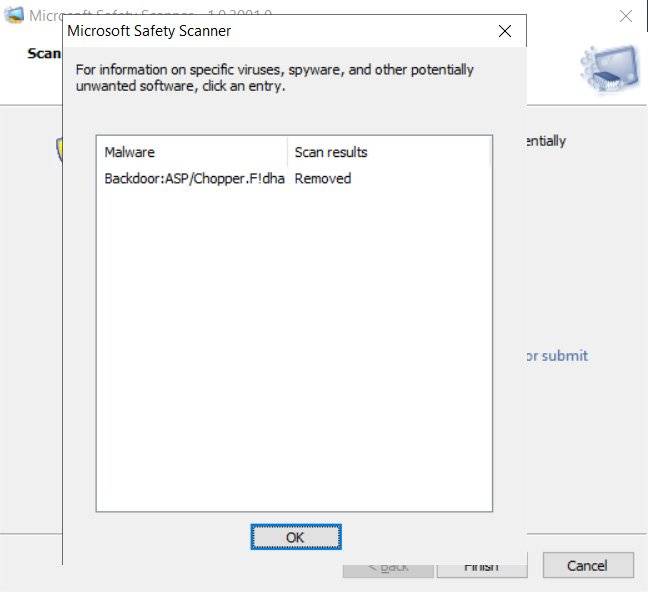

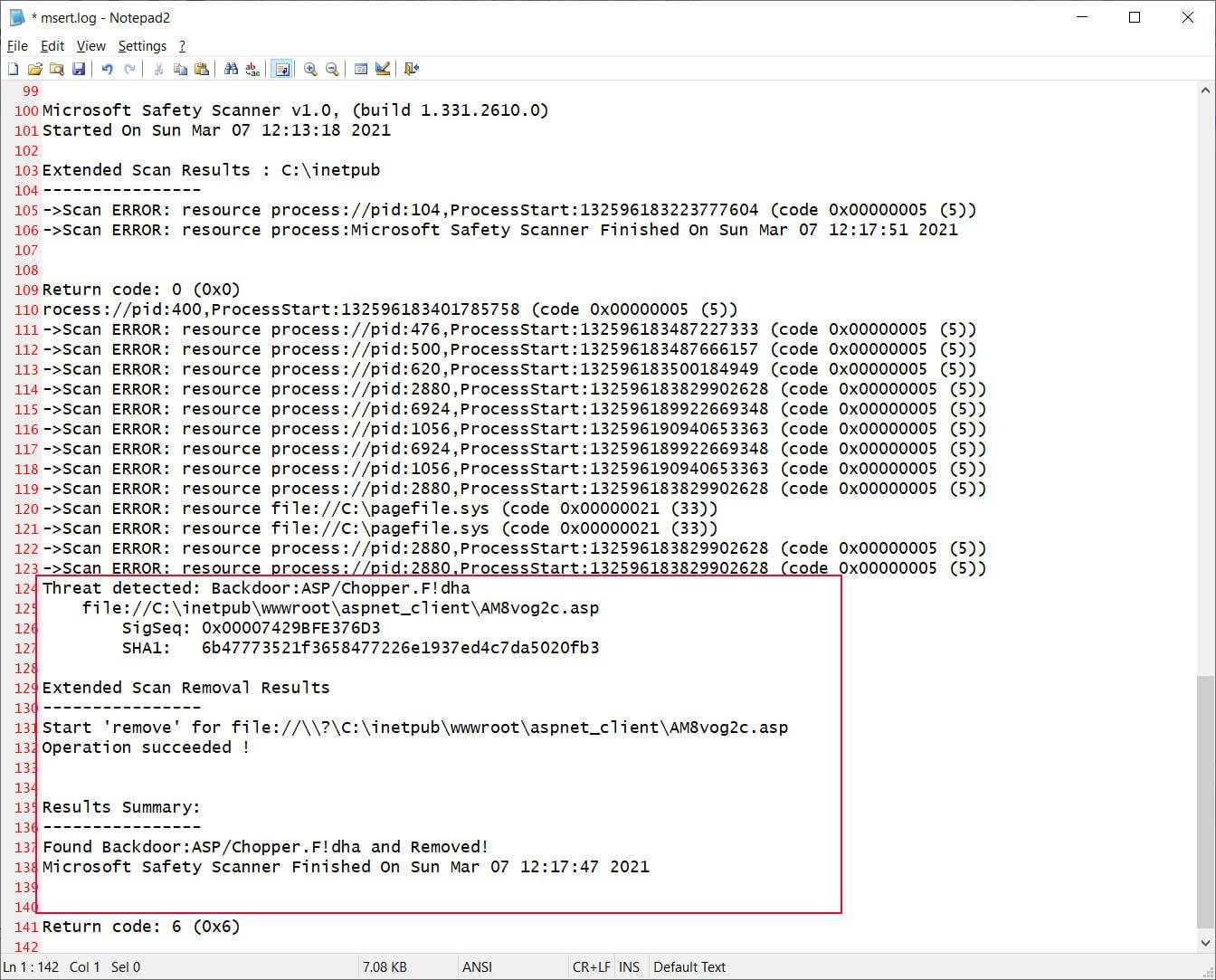

扫描完成后,MSERT哪些文件及其定义签名已被删除。

有关删除哪些文件的更多详细信息,请查询 %SYSTEMROOT%\debug\msert.log文件,如下所示。

使用MSERT完成后,只需删除即可msert.exe可执行文件卸载工具。

新的PowerShell脚本查找Web Shell

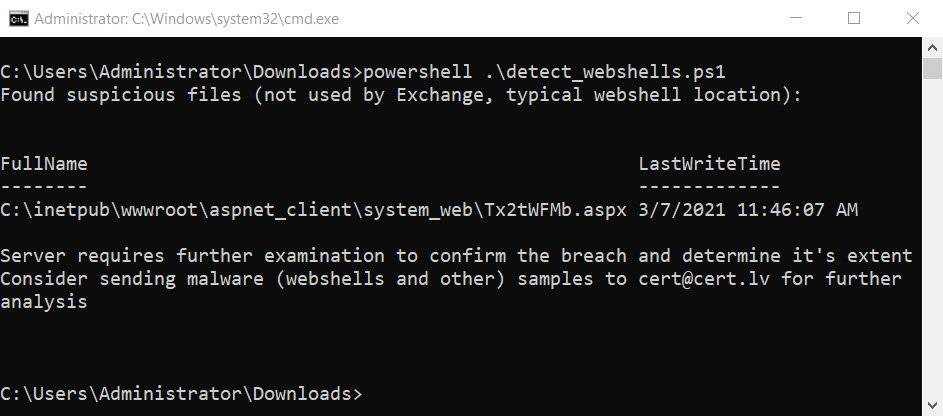

假如你想扫描web shell不删除它们,可以使用原因CERT拉脱维亚创造的,名为detect的新PowerShell脚本_webshell.ps1。

“ 2021年1月的初始活动归功于HAFNIUM,但从那时起,其他威胁者就掌握了这些漏洞并开始使用它们。Microsoft公开披露信息和发布补丁程序(自2月27日左右)之前,公开披露的Exchange服务器开始不加区别地使用。”

CERT-LV在项目说明中解释说:“因此,在Microsoft发布最新的Exchange更新后不久,安装这些更新并不能完全降低以前受到威胁的风险,所以应该检查一切Exchange服务器是否有未经授权的访问迹象。”。

这个脚本将显示包含web shell(而不是Microsoft Exchange)在ProxyLogon攻击中使用的特定字符串文件。该脚本的优点是不删除文件,使事件响应者能够进一步分析文件。

更多关于如何使用这个脚本的信息,请参见CERT-LV项目的GitHub存储库。

Microsoft还发布了一个名字Test-ProxyLogon.ps1的PowerShell脚本可用于脚本Exchange和OWA搜索与这些攻击相关的危害指标(IOC)。

请注明原始地址。请注明原文地址。