2020年12月初,FBI发布了关于DoppelPaymer警告称,这是一个新的勒索软件家族,2019年首次被发现,攻击了关键行业的企业。该公司的活动在2020年继续进行,包括今年下半年的一系列事件,使受害者难以正常开展业务。

DoppelPaymer是什么?

DoppelPaymer被认为是基础BitPaymer由于其代码、赎金通知和支付门户都非常相似,勒索软件(2017年首次出现)开发。但是,需要注意的是,DoppelPaymer和BitPaymer两者些区别。DoppelPaymer使用2048-bit RSA 256-bit AES和BitPaymer使用4096-bit RSA 256-bit AES(使用旧版本1024-bit RSA 128-bit RC4)。此外,DoppelPaymer使用线程文件加密改进BitPaymer加密速率。

两者的另一个区别是,在DoppelPaymer在执行恶意程序之前,它需要有正确的命令参数。根据我们遇到的样本经验,不同的样本有不同的参数。该技术可用于防止安全研究人员通过沙箱分析检测和研究样本。

也许DoppelPaymer最独特的方面是它使用了一个名字ProcessHacker该工具使用该工具终止服务和流程,以防止在加密过程中发生冲突。

和许多流行的勒索软件家族一样,DoppelPaymer要求解密文件的赎金金额相当大,从2.5万美元到120万美元不等。另外,从2020年2月开始,DoppelPaymer背后的攻击者启动了一个数据泄露网站。然后,他们威胁受害者支付赎金,否则他们会在网站上发布盗窃文件,这是勒索软件勒索计划的一部分。

DoppelPaymer的攻击流程

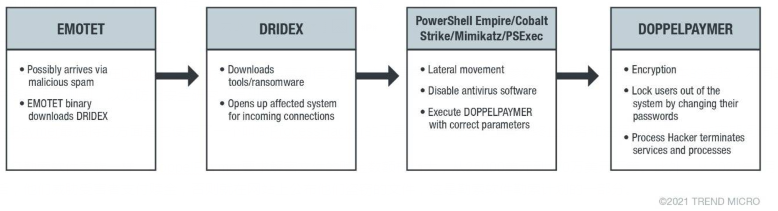

DoppelPaymer的攻击流程

DoppelPaymer使用一个非常复杂的例程,首先通过恶意垃圾邮件 *** 渗透,这些垃圾邮件包括鱼叉 *** 钓鱼链接或附件,目的是吸引无忧无虑的用户执行恶意代码,这些代码通常伪装成真实的文档,该代码负责其他更先进的恶意软件(如Emotet)下载到受害者的系统中。

一旦Emotet下载它将控制它的命令(C&C)安装各种模块、下载和执行其他恶意软件的服务器通信。

对于DoppelPaymer活动,C&C下载和执行服务器Dridex恶意软件家族,而Dridex恶意软件家族用于直接下载DoppelPaymer或诸如PowerShell Empire,Cobalt Strike,PsExec和Mimikatz其他工具。这些工具中的每一种都用于各种活动,如窃取凭证、横向移动 *** 和执行不同的命令(如禁止安全软件)。

Dridex进入系统后,攻击者不会立即部署勒索软件。相反,它试图在受影响系统的 *** 中横向移动,以找到高价值的目标并窃取关键信息。一旦找到目标,Dridex最终有效负荷将继续执行DoppelPaymer,DoppelPaymer会对 *** 中发现的文件以及受影响系统中的固定驱动器和可移动驱动器进行加密。

最后,DoppelPaymer用户密码将在强制系统重新启动进入安全模式之前更改,以防止用户从系统进入。然后,它会改变Windows登录屏幕前显示的通知文本。

现在,新的通知文本已经变成了DoppelPaymer赎金记录警告用户不要重建或关闭系统,也不要删除、重命名或移动加密文件。该声明还威胁说,如果他们不支付赎金,他们的敏感数据将被披露。

攻击目标

根据联邦调查局的调查,DoppelPaymer主要目标是医疗保健、应急服务和教育机构。2020年,勒索软件参与了今年年中对美国一所社区大学和一个城市的警察和应急服务的攻击。

DoppelPaymer2020年9月特别活跃,勒索软件的目标是德国医院,导致通信中断和一般业务中断。同月,它还专注于县E911中心和另一所社区大学。

缓解措施

组织可以保护自己免受更好的安全实践,比如DoppelPaymer此类勒索软件攻击:

1.不要打开未经验证的电子邮件,不要点击嵌入在这些电子邮件中的链接或附件;

2.定期备份重要文件:以两种不同的文件格式创建三份备份副本,其中一份放置在单独的物理位置;

3.尽快用最新的补丁程序更新软件和应用程序,避免漏洞攻击;

4.确保备份安全,并在每次备份会议结束时与 *** 断开连接;

5.定期审查用户账户,特别是那些可以公开访问的账户,如远程监控和管理账户;

6.监控进出 *** 流量,并提供数据泄漏报警;

7.实施用户登录凭证的两个因素身份验证(2FA),因为这有助于提高用户账户的安全性;

8.实现文件、目录和 *** 共享权限的最小权限原则。

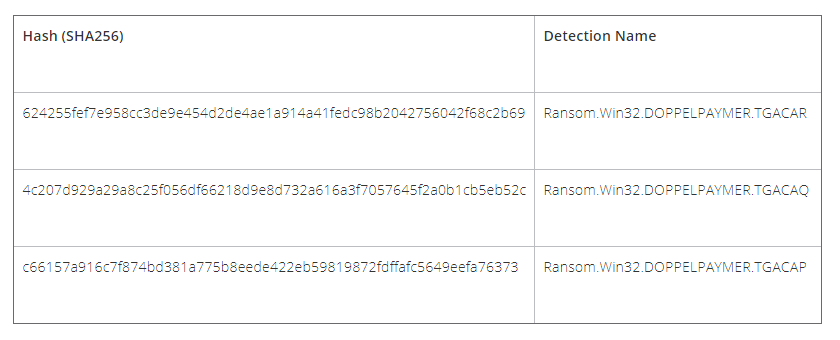

IOC

本文翻译自:https://www.trendmicro.com/en_us/research/21/a/an-overview-of-the-doppelpaymer-ransomware.html如果转载,请注明原始地址。