本文转载自微信公众号「结构精良的道路」,作者结构精良的道路。转载本文请联系结构精良的道路公众号。

1、安全世界观

安全世界观一词是白帽子Web《安全》一书的开篇章,多年后再读经典,还是受益匪浅!

正如开头所说:“互联网最初是安全的,因为有人研究安全,互联网是不安全的。” 世界上没有不可破的系统,只有没有破的系统,有多少条路可以通罗马,大概有多少条路可以克服。

1.1 Web安全的兴起

“破坏往往比建设容易”,但一切都不是绝对的。

与机场安全检查相比。通过安全检查(过滤、净化)的过程,我们可以梳理未知的人或事,使其可信。分为不同信任水平的区域,我们成为信任领域,分为两个不同信任领域之间的边界,我们称之为信任边界。

从高级信任域流向低级信任域的数据不需要安全检查;从低级信任域流向高级信任域的数据需要通过信任边界的安全检查。

安全的本质是信任。

所有安全方案设计的基础都是建立在信任关系上的。我们必须相信,必须有一些最基本的假设才能建立安全方案。

1.2 安全三要素

安全的三个要素是安全的基本要素,分别是:

- 机密性(Confidentiality)

机密性要求数据内容不能泄露,加密是实现机密性要求的常用手段。如果文件不存储在抽屉里,而是放在透明的盒子里,文件的内容将被泄露,尽管它无法获得。

- 完整性(Integrity)

完整性要求数据内容完整,不被篡改。保证一致性的常用技术是数字签名。

- 可用性(Availability)

可用性要求保护资源“随需而得”。

例如,如果有100个停车位,有一天一个坏人搬了100块大石头来占据停车位,停车场就不能再提供正常的服务了。在安全领域被称为拒绝服务攻击,简称DoS(Denial of Service)。安全可用性被拒绝服务攻击破坏。

1.3 白帽子兵法

Secure By Default原则

1)黑名单,白名单

实际上,Secure By Default原则也可以概括为白名单和黑名单的想法。如果使用更多的白名单,系统将变得更加安全。

2)最小权限原则

最小原则要求系统只授予主体必要的权限,而不是过度授权,从而有效减少系统、 *** 、应用和数据库出错的机会。

假如网站只提供Web只能打开80、443端口,屏蔽其它端口。

深度防御原则

深度防御原则包括两层含义:

1)在不同层次、不同方面实施安全计划,避免疏漏,不同安全计划需要相互配合,形成整体;

2)在正确的地方做正确的事情,即在解决根本问题的地方实施有针对性的安全计划。

数据与代码分离的原则

这一原则适用于各种原因“注入”导致安全问题的场景。

事实上,缓冲区溢出也可以认为程序违反了这一原则——该程序将用户数据作为代码执行,混淆了代码与数据之间的界限,导致安全问题。

不可预测的原则

微软使用的ASLR新版本的技术Linux也支持核心ASLR在控制下,每次一个程序启动时,其过程的栈基址都是不同的,具有一定的随机性。对于攻击者来说,这就是“不可预测性”。

基于篡改和伪造的攻击是不可预测的。

不可预测的实现往往需要加密算法、随机数算法和哈希算法来充分利用这一规则,在设计安全方案时往往事半功倍。

2、常见WEB安全

2.1 XSS

XSS (Cross Site Script),由于缩写和 CSS (Cascading Style Sheets) 重叠只能称为 XSS。

XSS 的原理是恶意攻击者往往 Web 将恶意可执行的网页脚本代码插入页面,用户浏览页面时嵌入 Web 中的脚本代码将被执行,以实现攻击者窃取用户信息或其他侵犯用户安全隐私的目的。XSS 的攻击方式千变万化,但大致可以细分为几种类型:

非持久型XSS

又称反射 XSS 漏洞,一般是通过给别人发送带有恶意脚本代码参数的 URL,当 URL 当地址打开时,特有的恶意代码参数被 打开HTML 分析、执行。

持久型XSS

持久型 XSS 攻击不需要诱骗点击,黑客只需要注入提交表格的地方,但这个 XSS 攻击的成本相对较高。

未经验证的跳转XSS

有些场景需要在后端进行待跳转URL 参数为 302 跳转,可能会带来一些用户的敏感性(cookie)信息。

2.2 CSRF

CSRF(Cross-Site Request Forgery),名称:跨站请求伪造攻击。

那么 CSRF 能做什么?

你可以这么简单地理解:攻击者可以窃取你的登录信息,以你的身份模拟并发送各种请求。攻击者只需要一点社会工程技巧。

例如通过 *** 等聊天软件发送的链接(有些还伪装成短域名,用户无法分辨),攻击者就能迫使 Web 应用程序用户执行攻击者的预设操作。例如,当用户登录在线银行查看存款余额时,点击 *** 如果朋友发送链接,用户银行账户中的资金可能会转移到攻击者指定的账户。

所以遇到 CSRF 攻击时,会对终端用户的数据和操作指令构成严重威胁。当被攻击的终端用户有管理员账户时,CSRF 攻击将危及整个 Web 应用程序。

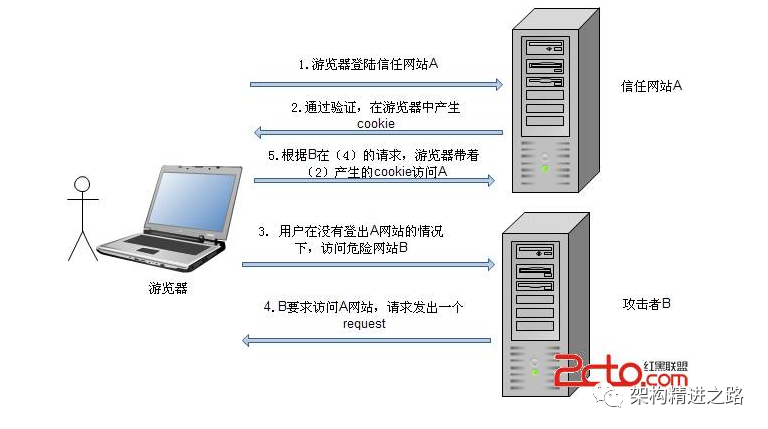

CSRF 原理

下图大致描述了 CSRF 攻击原理:

CSRF 攻击必须有三个条件:

1. 用户已登录站点 A,并在当地记录 cookie

2 . 用户未登出站点 A (即 cookie 生效时),访问恶意攻击者提供的危险引诱站 B (B 站点要求访问站点A)。

3 . 站点 A 没有做任何 CSRF 防御

预防 CSRF

CSRF 防御可以从服务端和客户端开始。防御效果从服务端开始,效果更好。现在一般 CSRF 防御也都在服务端进行。服务端的预防 CSRF 攻击的 *** 有很多种,但思路都差不多,主要从以下两个方面入手:

1 . 正确使用 GET,POST 请求和 cookie

2 . 在非 GET 请求增加 token

CSRF 防御可根据不同的应用场景进行选择。CSRF 的防御工作确实会在正常业务逻辑的基础上带来大量额外的开发,但值得。毕竟,用户隐私和财产安全是产品最基本的基础。

2.3 SQL 注入

SQL 注入漏洞(SQL Injection)是 Web 开发中最常见的安全漏洞之一。攻击者可以访问或修改数据或使用潜在的数据库漏洞进行攻击。

而造成 SQL 注入的原因是该程序没有有效地过滤用户的输入,使攻击者成功地向服务器提交恶意 SQL 查询代码,程序错误地将攻击者的输入作为查询句的一部分,导致原始查询逻辑发生变化,并执行攻击者精心构建的恶意代码。

如何预防

防止 SQL 注入主要是因为不允许用户输入影响正常的内容SQL 句子的逻辑,当用户的输入信心将被用来拼接 SQL 语句的话,我们应该永远选择不相信,任何内容都必须进行转义过滤,当然做到这个还是不够的,下面列出防御 SQL 注入的注意事项:

- 严格限制Web应用数据库的操作权限只能满足用户工作的更低权限,从而减少注入攻击对数据库的危害;

- 检查输入的数据是否符合预期,严格限制变量类型,如使用正则表达式进行一些匹配处理;

- 特殊字符(',",\,<,>,&,*,; 等)转换或编码转换;

- 建议使用数据库提供的参数查询接口,而不是将用户输入变量嵌入 SQL 在句子中,不要直接拼接 SQL 语句。

2.4 DDoS 攻击

DDoS 又叫分布式拒绝服务,全称 Distributed Denial of Service。

其原理是利用大量要求导致资源过载,导致服务不可用。这种攻击不应该被视为安全问题,而应该被视为另类存在,因为这种攻击只是流氓的存在,「伤敌一千,自损八百」的行为。

DDoS 攻击可以理解为:「你开了一家商店,隔壁的商店不习惯,雇佣了很多黑社会人员坐在你的商店里,也不消费,其他客人不能进来,导致你的生意惨淡」。

也许你的网站遭受了 DDoS 攻击,具体原因如何解读见仁见智。DDos 攻击可分为 *** 层攻击和应用层攻击,可分为快速流量攻击和慢速流量攻击,但其原理是导致资源过载,导致服务不可用。

主要分类

*** 层的 DDoS 攻击的本质是无法防御的。我们能做的就是不断优化服务本身部署的 *** 架构,改进 *** 带宽。

应用层 DDoS 攻击不是发生在 *** 层,而是发生在 TCP 握手成功建立后,当应用程序处理请求时,现在有很多常见的 DDoS 攻击是应用层攻击。

- 应用层的防御有时比 *** 层更困难,因为应用层被 覆盖DDoS 攻击的因素很多,有时是程序员的错误,导致页面加载消耗大量资源,有时是中间部件配置不当等。

- 而应用层 DDoS 防御的核心是区分人和机器(爬虫),因为很多要求不能是人为的,必须是机器结构的。因此,如果你能有效地区分人和爬虫的行为,你就能很好地防止这种攻击。

总结

Web 对 安全Web 员工是一个非常重要的话题。本文介绍了安全世界观和常见世界观Web 相关三种安全防御知识,希望大家以后不要误入踩雷,希望对大家有所帮助!

安全不仅是一门简单的知识,也是一门平衡的艺术。无论是传统安全还是互联网安全,其内在原则都是一样的。我们只需要把握安全问题的本质,然后无论遇到什么安全问题,都会不利!